云服务器搭建VPN视频教程,请参考:https://youtu.be/g5ekr5EMbw4

Part1. 搭建pfsense服务端

随着通信技术的快速发展,各企业内部的各个业务系统基本都已经数字化,业务流程已经全部网络化了,企业基本要求能够7*24小时业务在线,员工在线,所以大部分企业都租用电信运营商的专线网络,采购硬件防火墙或者VPN设备,搭建自己的VPN网络,这样保证全员在线的同时也保证了业务系统的安全性。

目前企业主要采用的VPN基本都是硬件VPN,协议采用SSL VPN,L2TP VPN, IPsec VPN等,但是这些VPN设备昂贵,客户端兼容性较差,需要不断去更新换代设备。如果直接租用第三方的VPN又存在安全性的疑虑。

本文就介绍如何用一个成熟的开源免费防火墙软件pfSense和搭建基于IPsec IKEv2协议的VPN网络,让员工无论是在国内还是身处海外都可以借助互联网通过VPN安全访问服务器端的资源和网站。

准备材料:云服务器,pfSense软件,StrongSwan APK安装包(安卓手机),Windows10(拨号连接),IOS/Mac OS(原生支持IPsec VPN)

1、登录控制台,购买包含pfsense镜像的云服务器,生成服务器后我们可以直接通过云服务器的IP访问pfsense的控制台。

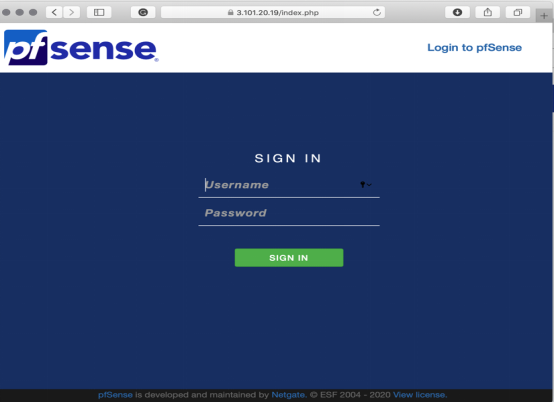

2、通过公网地址进入pfSense的登陆页面:输入默认的用户名:admin,密码:pfsense

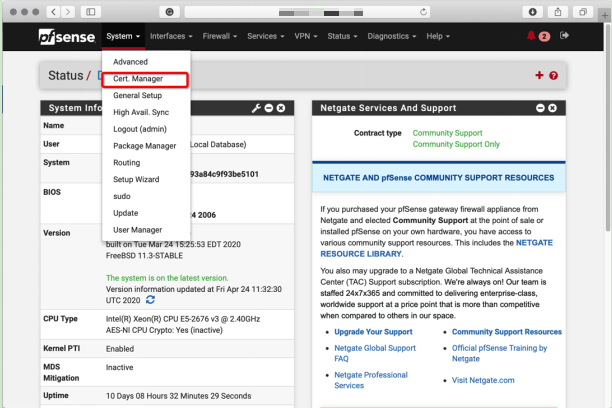

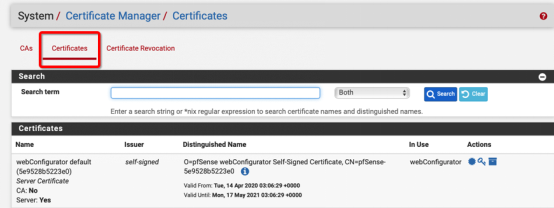

3、配置IPsec VPN将要使用的证书:进入主控制面板:选择system->Cert.Manager

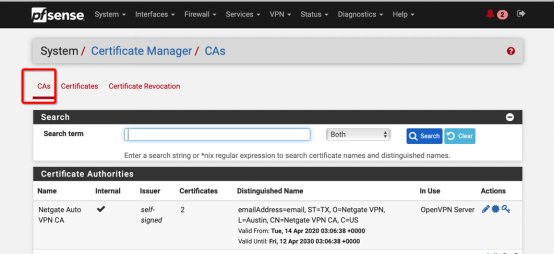

选择"CAs",然后选择右下角"Add"

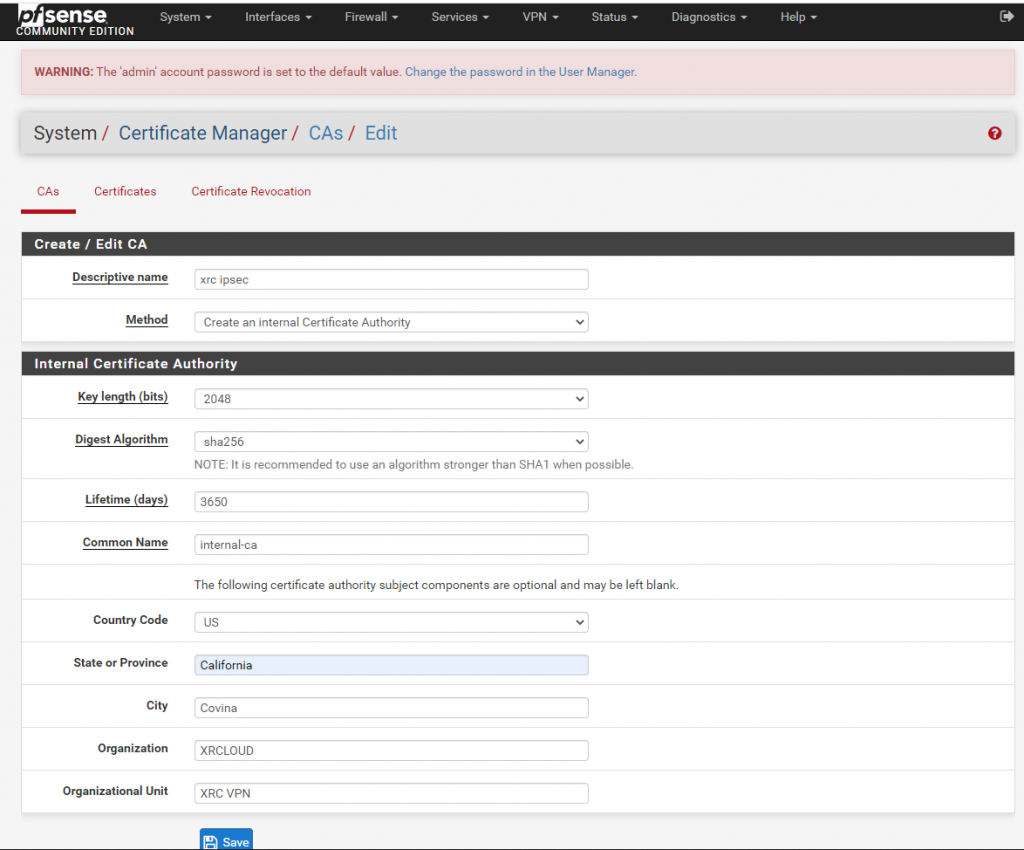

配置证书颁发机构,信息填写完毕后,保存。

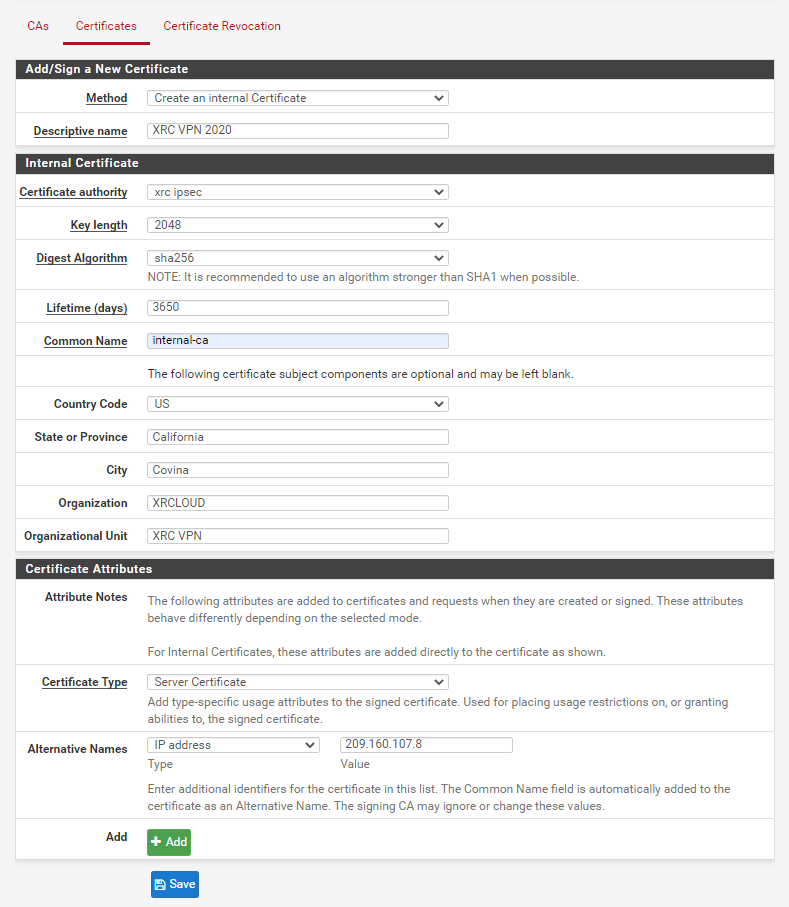

制作证书:选择"Certificates",然后点击右下角绿色按钮"Add";

填写证书相关信息:

选择新创建"Create an internal Certificate",

描述名字根据自己情况可以自己命名,实例写"XRC VPN 2020"。

颁发机构,选择刚才在”CAs”里面创建的那个颁发机构,这个不要选错。

通用名也是自己命名,实例写:www.xrcloud.com。

最重要的是证书类型,选择"Server Certificate",这个不能选错。

可用名选择IP Address,后面填写你这台云服务器对应的公网地址。

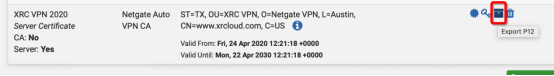

保存后,我们就可以看到我们创建的证书了,可以导出证书为.Crt和.P12的格式。

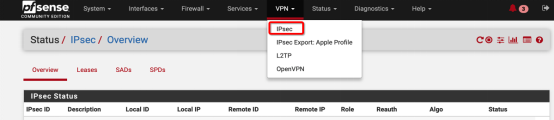

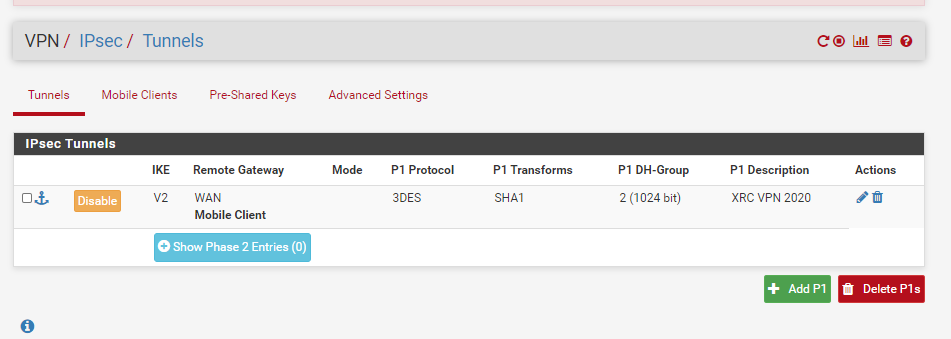

4. 创建IPSec VPN:点击"VPN",选择"IPsec"。

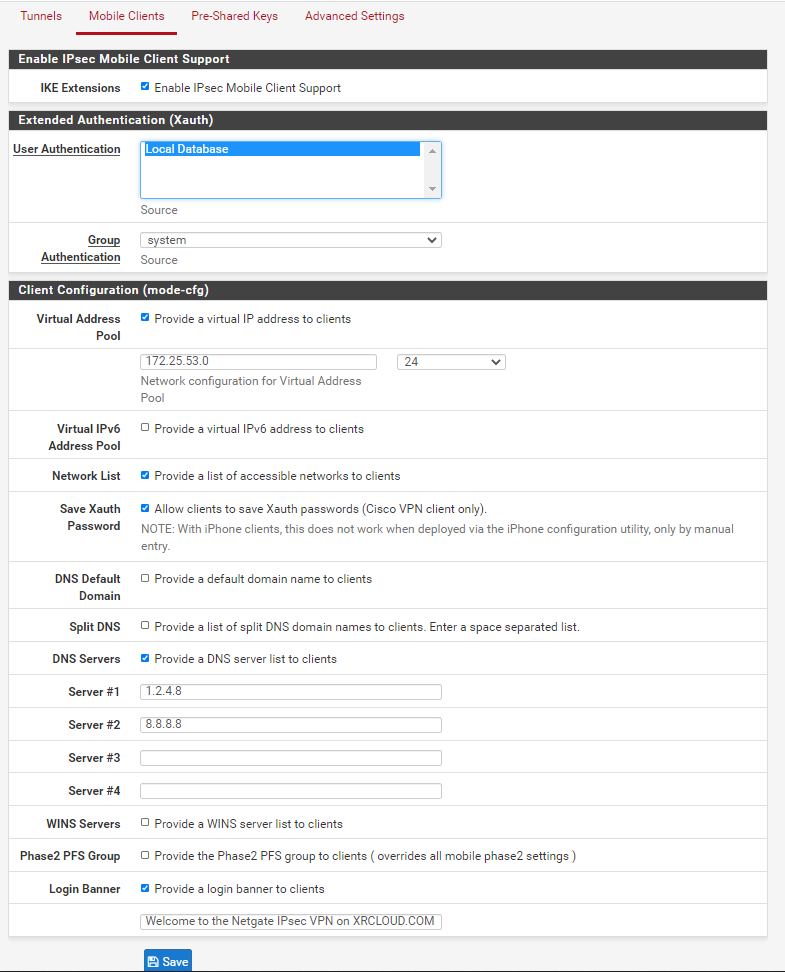

选择"Mobile Clients"

选中"Enable IPsec Mobile Client Support".

选择"Local Database"。

选择"System"

选中"Provide a Virtual IP Address to clients",然后根据自己习惯配置内网地址,实例配置"172.25.53.0",后面掩码选择"24"。

然后配置DNS,根据云服务商提供的DNS填写,或者配置公用的DNS,比如1.2.4.8,或者8.8.8.8.最后保存,这样Mobile部分配置完毕,下一步进入IPSec Tunnel的配置了。

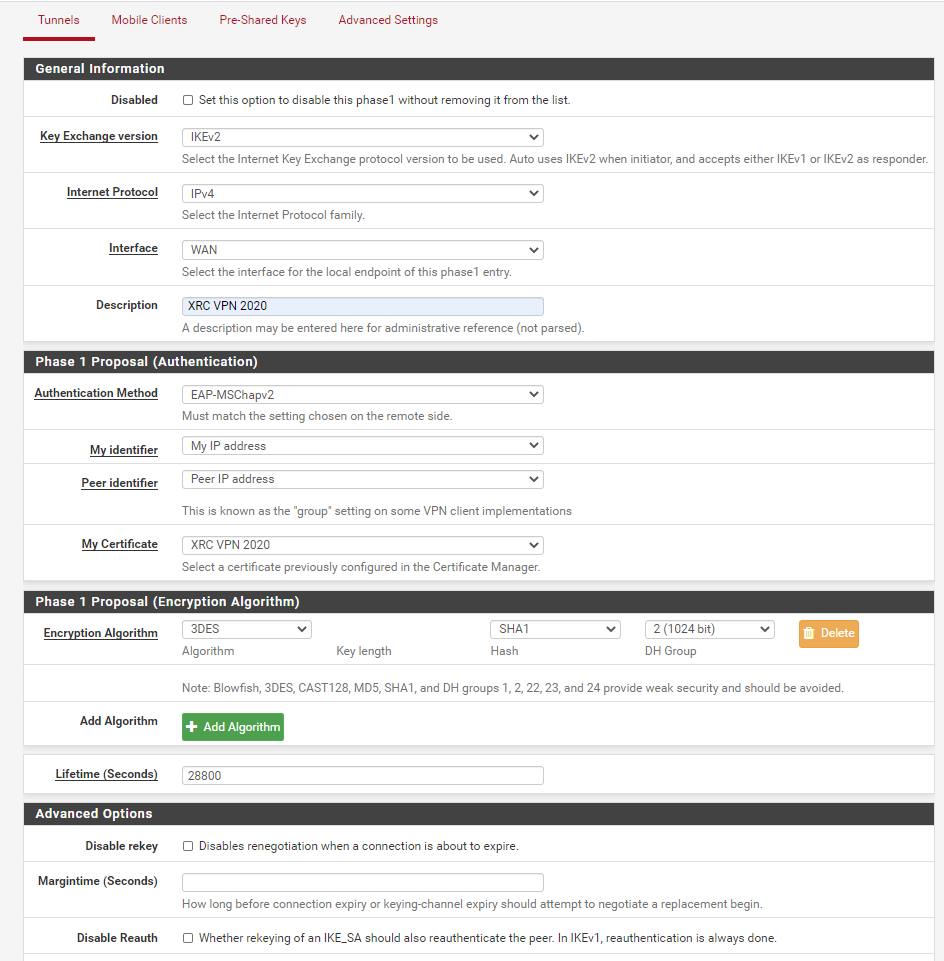

配置"IPSec Tunnels",选择"IKEv2",选择IPv4或者"Both"

最重要的是认证方式选择"EAP-MSchapv2"

我的标识,选择"IP Address",后面输入云服务器的公网地址,和之前证书里面的公网地址保持一致。

报文加密方式选择"3DES","SHA1","2(1024bit)"。

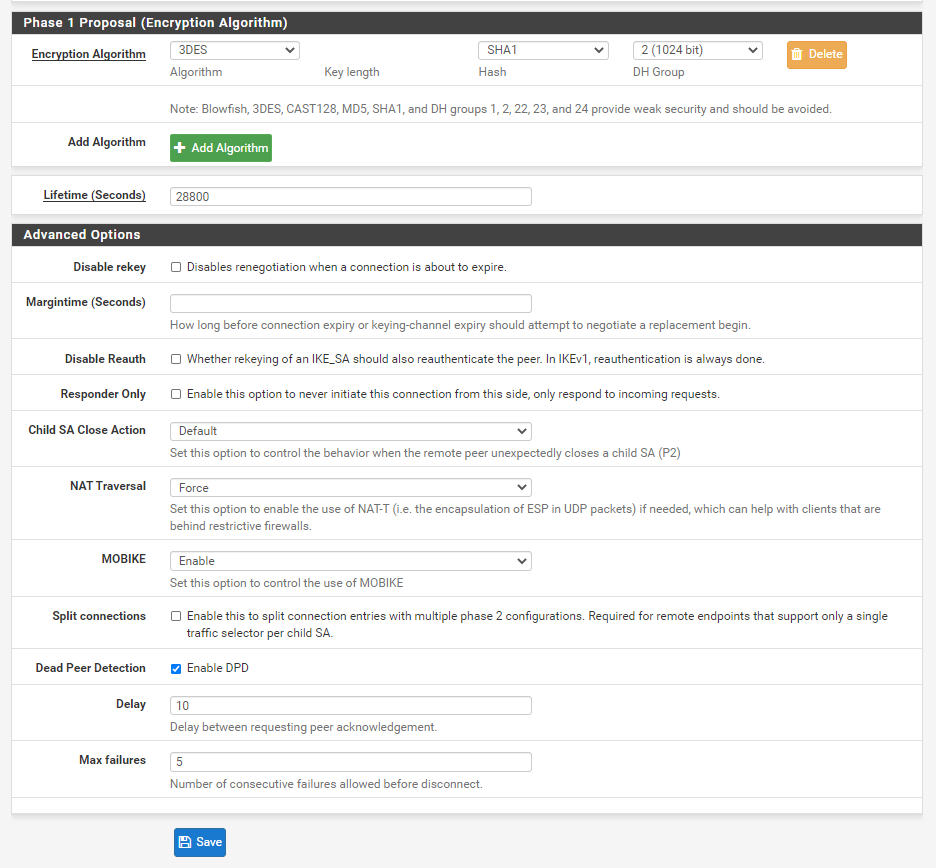

NAT选择打开"FORCE".

MOBIKE启用"ENABLE"

保存配置。

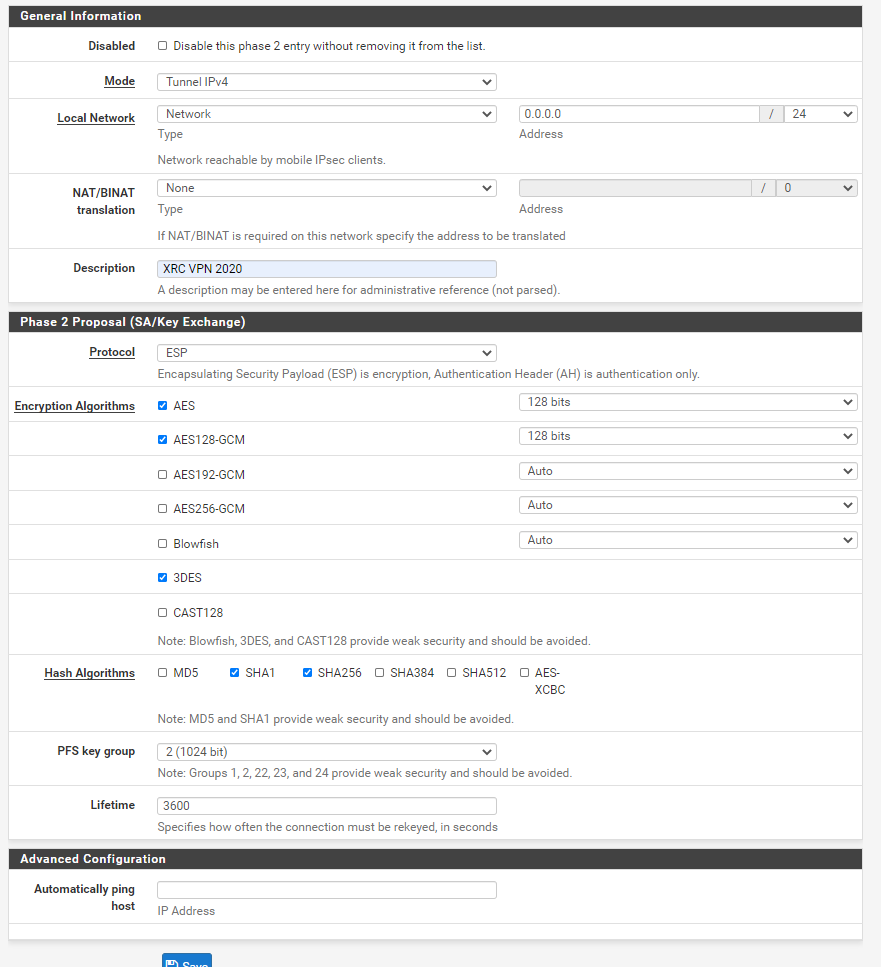

然后开始进入配置"P2"阶段。

选择"Show Phase 2 Entries",点击右下角绿色按钮"Add P2",进入配置P2.

选择"IPv4",Local Network 选择"Network",地址配置"0.0.0.0",掩码配置为"0",协议选择"ESP",勾选"3DES",勾选"SHA1",PFS选择"2(1024bit)"这样P2阶段就配置完毕,最后一步配置用户。

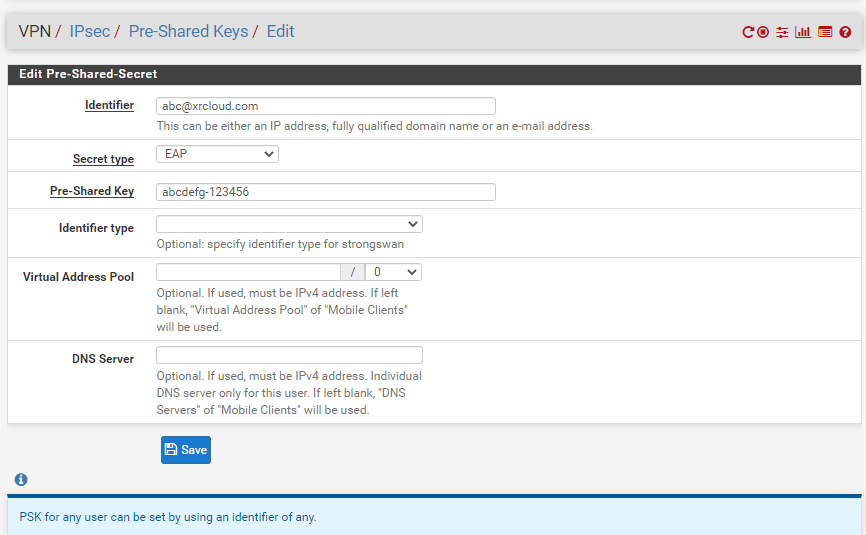

配置用户进入"Pre Shared Keys",选择右下角绿色按钮 "Add"

配置Identifier,这个地方配置的将是你IPsec IKEv2的用户名,实例配置为[email protected],加密方式选择"EAP",共享密钥输入密级较高的数字字母组合,这里配置为" dfeijfiejif8!829",这是客户端的密码。选择保存这样服务端的配置就完成了。

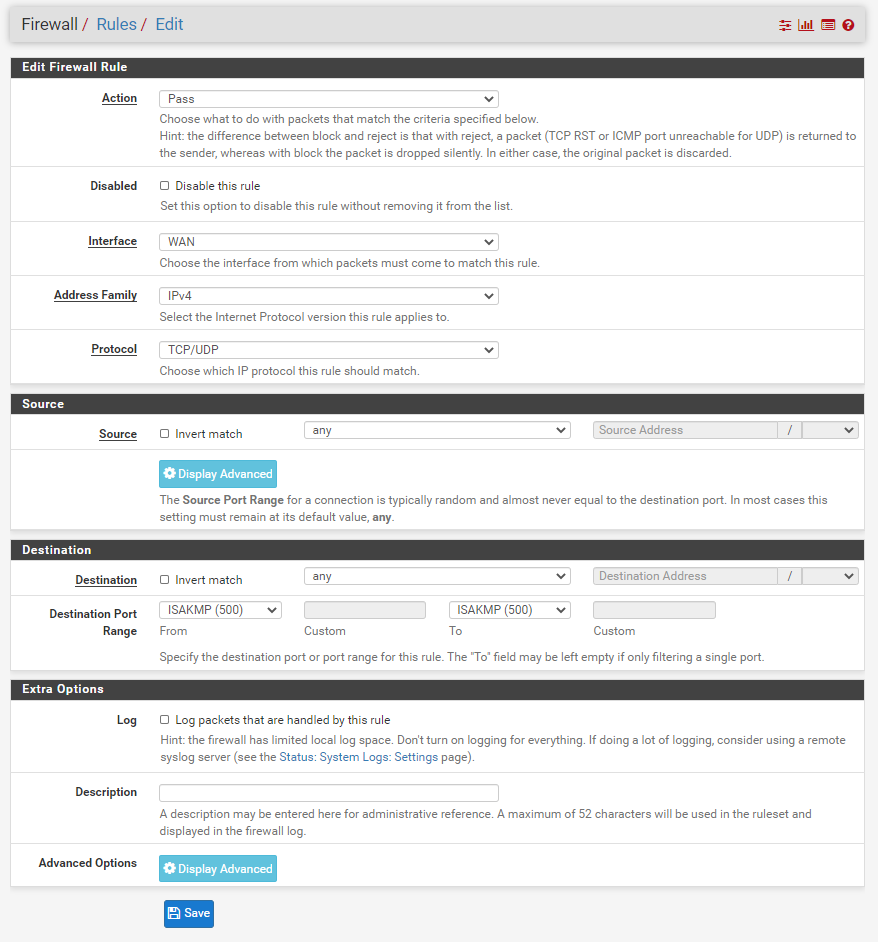

至此VPN配置完成,下面我们要配置防火墙的出入站规则.

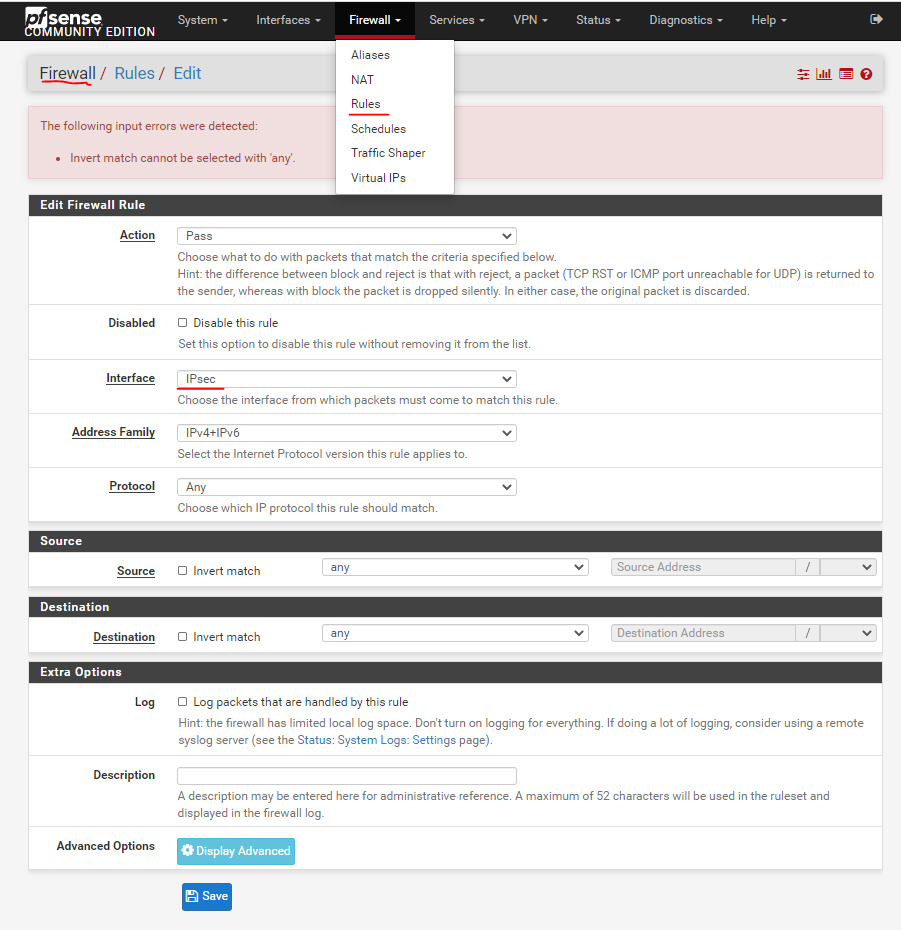

我们选择Firewalls->Rules->IPsec,然后我们选择"ADD",弹出一个配置页面。

我们选择

Action选项配置"Pass";

Interface选项配置为"IPsec";

Address Family选项配置为"IPv4+IPv6";

Source和Destination选项均配置为"Any"

最后选择"Save"

这样就完成了pfsense关于IPsec规则的配置.

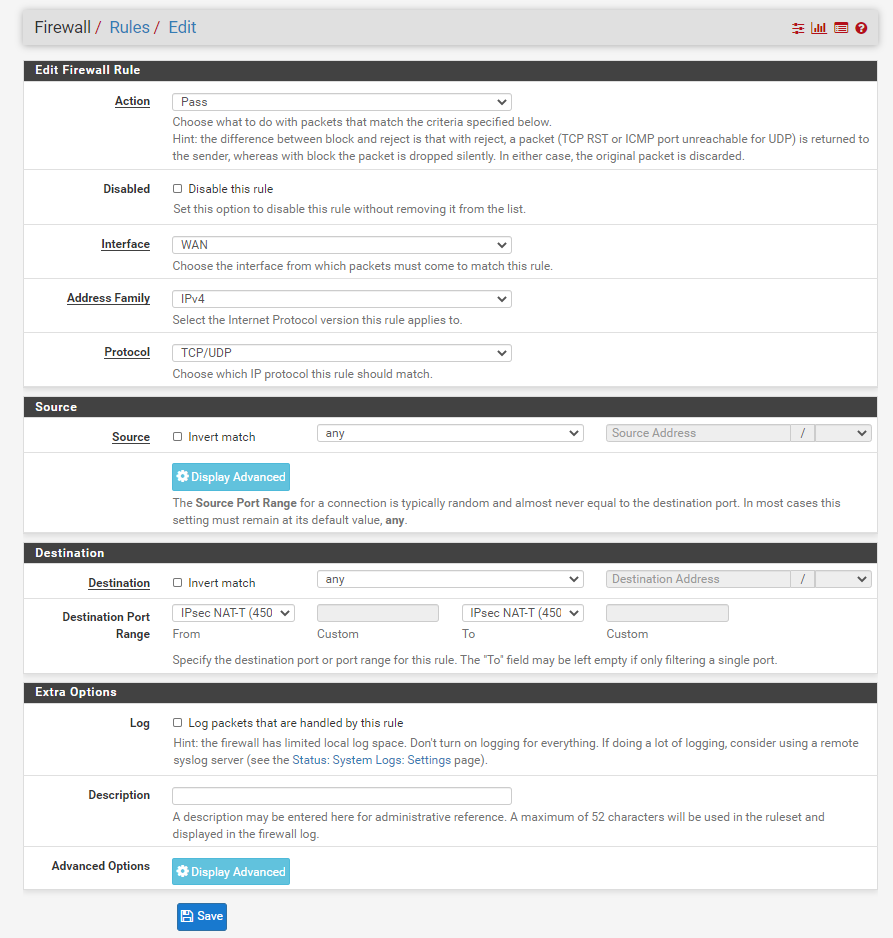

最后我们还需要对防火墙的WAN端口规则进行配置,对IPsec服务所使用端口进行放行。

我们选择Firewalls->Rules->WAN,然后我们选择"ADD",弹出一个配置页面。

Action选项配置"Pass";

Interface选项配置为"IPsec";

Address Family选项配置为"IPv4+IPv6";

Protocol 配置为"TCP/UDP";

Source配置为"Any";

Destination配置为"any"

Destination Port Range 选择"IPsec NAT-T(4500)"

最后"Save"

这样就放行了Port 4500

接下来我们对Port 500配置放行。同样Firewalls->Rules->WAN,然后我们选择"ADD",弹出一个配置页面。

Action选项配置"Pass";

Interface选项配置为"IPsec";

Address Family选项配置为"IPv4+IPv6";

Protocol 配置为"TCP/UDP";

Source配置为"Any";

Destination配置为"any"

Destination Port Range 选择"ISAKMP(500)"

最后"Save"

这样就放行了Port 500

这样我们完成了整个IPsec IKEv2 VPN的服务端配置;

接下来我们将介绍客户端的配置,他们包括:

iPhone/Mac OS客户端:https://youtu.be/6JqOtw8GkJY

StrongSwan安卓客户端:https://youtu.be/nKWVeSRXX_I

配置Windows客户端:敬请期待更新!

With havin so much content and articles do you ever run into any

problems of plagorism or copyright violation? My blog has a lot

of unique content I've either written myself or outsourced but it looks like a lot of it is popping

it up all over the web hosting an without my permission.

Do you know any methods to help reduce content from being ripped off?

I'd truly appreciate it.

Hi there every one, here every person is sharing these kinds of familiarity,

therefore it's fastidious to read this website, and I used to pay a quick visit this weblog every day.

Check out my web blog :: quest bars my

This post is priceless. How can I find out more?

Review my web site :: an quest bars - http://t.co/ODsWGNZitG -

Very nice article. I definitely appreciate this site.

Continue the good work!

Here is my web-site: and asmr

Its like you read my mind! You appear to know so much about this, like you wrote the

book in it or something. I think that you could do

with a few pics to drive the message home a little bit, but scoliosis surgery other than that, this is great blog.

A fantastic read. I will definitely be back.

Does your site have a contact page? I'm having trouble locating it but, I'd like to send you an email.

I've got some ideas for your blog you might be interested in hearing.

Either way, great site and asmr I look forward to seeing it

improve over time.

It's in fact very complicated in this full of activity life to

listen news on Television, therefore I only use the web for that purpose,

and take the most recent news.

My web blog ... asmr when

Hello mates, how is the whole thing, and what you wish for to say regarding this post, in my view its genuinely remarkable in favor of me.

Also visit my web page ... why asmr

Hi there i am kavin, its my first occasion to commenting anyplace, when i read this paragraph i thought i could

also create comment due to this good post.

My blog post :: scoliosis surgery what

Bactrim Without A Percription

Cytoxan In Usa Online

726763 628291Id ought to speak to you here. Which is not some thing Which i do! I like reading an article that can make folks believe. Also, thank you for permitting me to comment! 299987

Capsules Amoxil

464492 239777Vi ringrazio, considero che quello che ho letto sia ottimo 551858

483664 397220Im glad to become a visitor in this pure website, regards for this rare info! 454670

Spot on with this write-up, I seriously think this web site

needs far more attention. I'll probably be returning to see more, thanks for the information!

my website :: ps4 games there

I enjoy, lead to I discovered just what I used to be having

a look for. You have ended my 4 day long hunt! God Bless you man. Have

a nice day. Bye

Here is my web blog ps4 games their

Prednisone

That is a great tip particularly to those new to the blogosphere. Brief but very precise information… Thanks for sharing this one. A must read article!|

https://deanpenn8.bladejournal.com/post/2021/04/24/How-To-Secure-A-Small-Company-With-A-Pix-Firewall

At this time it looks like Drupal is the best blogging platform available right now. (from what I've read) Is that what you're using on your blog?|

https://willoughby40hede.bravejournal.net/post/2021/08/11/3-Simple-Actions-For-Postcards-Design

all the time i used to read smaller articles which as well clear their motive, and that is also happening with this post which I am reading here.|

https://www.file-upload.com/6o6eawubebwh

plaquenil availability hydroxychloroquine 700 plaquenil and artemesia annua together how is plaquenil metabolized

http://fiverr.com/crorkservice

Thank you ever so for you blog post.Really looking forward to read more. Cool.

https://www.youtube.com/watch?v=nJEBqQwpcUc

Really appreciate you sharing this article post.Thanks Again. Awesome.

https://hopa.store/

An interesting discussion is definitely worth comment. I think that you should publish more on this subject matter, it may not be a taboo subject but generally people do not speak about such topics. To the next! Kind regards!!

https://www.teamonefitness.com.au/portion-control/

A big thank you for your blog. Want more.

https://penzu.com/p/9545f520

Thanks-a-mundo for the blog article.Much thanks again. Cool.

https://ipsnews.net/business/2021/11/27/the-best-weight-loss-supplements-for-women-in-2021/

I'll right away seize your rss feed as I can't in finding your email subscription hyperlink ornewsletter service. Do you have any? Kindly allow me realize so that I may just subscribe.Thanks.

https://articlesmaker.com/what-is-seo-content-checker-tool/

Im thankful for the article.Really thank you! Really Great.

https://cpnguru.com/

irejea abc6e5c29d https://coub.com/soagedmuve/stories

brogit 9ef30a34bc https://coub.com/ciajagwordweb/stories

ottimb 7b17bfd26b https://wakelet.com/wake/lTw1JJpZysAtBu9qLjcB0

https://dominickj70p9.thekatyblog.com/4075691/the-greatest-guide-to-rv-body-shop

bennele 7b17bfd26b https://wakelet.com/wake/nVDncOGnbD_zSu-1L3B_y

Hey there would you mind letting me know which hosting company you're utilizing? I've loaded your blog in 3 different internet browsers and I must say this blog loads a lot quicker then most. Can you suggest a good hosting provider at a honest price? Kudos, I appreciate it!|

http://rethink.onl/index.php?qa=user&qa_1=sehested76sehested

https://online.uas.alaska.edu/online/passthru?href=//tysonfsfre.blogmazing.com/9994333/choosing-an-automobile-human-body-fix-shop

claleo 7b17bfd26b https://coub.com/stories/3507479-danton-seamanship-book-free-59-full

Pretty! This was a really wonderful article. Thanks for supplying this information.

https://rosreestr.gov.ru/bitrix/redirect.php?event1=&event2=&event3=&goto=https://robedechambrefemme.com/muxylfk/exterior-wall-repair-near-me.html

https://wrasb.gov.tw/opennews/opennews01_detail.aspx?nno=2014062701&return=www.julius9y2m7.blogcudinti.com/3898833/little-known-facts-about-rv-service-near-me/

Wow! This blog looks exactly like my old one! It's on a entirely different topic but it has pretty much the same layout and design. Wonderful choice of colors!|

https://bookmarkspot.win/story.php?title=htc-tattoo-is-htcs-new-android-phone-5#discuss

elifath 7b17bfd26b https://trello.com/c/v4MIBNdo/39-download-huawei-ce-0682-modem-model-e160-unlocker-cracked

wendlin 7b17bfd26b https://trello.com/c/cBRdzFIF/31-nataraja-pathu-in-tamil-pdf-free-dorludv

amanar 7b17bfd26b https://coub.com/stories/3439824-tachosoft-download-crack-for-gta-tampetr

I needed to thank you for this excellent read!! I definitely enjoyed every bit of it. I have got you saved as a favorite to look at new things you postÖ

https://israelu14y2.goabroadblog.com/4083734/about-repair-shop

parsol 7b17bfd26b https://www.cloudschool.org/activities/ahFzfmNsb3Vkc2Nob29sLWFwcHI5CxIEVXNlchiAgICfq_iuCwwLEgZDb3Vyc2UYgICAv4ON1wkMCxIIQWN0aXZpdHkYgIDAsLS_0QoMogEQNTcyODg4NTg4Mjc0ODkyOA

giayord 7b17bfd26b https://wakelet.com/wake/9qXM16hbEQO1Q-d3fq4Ho

railfin 7b17bfd26b https://seesaawiki.jp/inlisualfoa/d/Godus%20Beta%202%2e0%2e4%20Cracked%202018%20No%20Survey

You are so interesting! I don't suppose I've truly read through anything like that before. So nice to find another person with unique thoughts on this issue. Really.. thanks for starting this up. This website is one thing that is needed on the internet, someone with some originality!

http://wiki.securea.org/index.php?title=User:CliffVasser9379

You can definitely see your enthusiasm within the article you write. The arena hopes for even more passionate writers such as you who aren't afraid to say how they believe. Always follow your heart.|

https://onbigstage.com/members/mccrackenabildgaard79/activity/1088809/

noeberk 7b17bfd26b https://coub.com/stories/3416042-extra-quality-hd-online-player-bangalore-days-full-movie-malayalam

haniber 7b17bfd26b https://coub.com/stories/3014372-download-fifa-12-top-full-version-for-pc-highly-compressed

giokal 7b17bfd26b https://wakelet.com/wake/DtrZjcgb1srW2fN5I5wFH

batjer 7b17bfd26b https://wakelet.com/wake/Snz5m3f9Ai9QtdV-wSfgs

bermais 7b17bfd26b https://trello.com/c/gWaC6OqP/27-jetbrains-datagrip-201825-crack-cracksmind-free-download-caiodyl

gilsal 7b17bfd26b https://coub.com/stories/3484501-how-to-increase-reliance-jio-speed-hilnela

http://travisy74p2.worldblogged.com/5477879/rv-body-shop-an-overview

Thanks for sharing, this is a fantastic article post.Really looking forward to read more.

https://0n.b5z.net/i/u/10239294/f/best_credit_card_processing_company_to_work_for.pdf

Fantastic post.Really thank you! Want more.

https://www.24x7liveindia.com

railys 7b17bfd26b https://trello.com/c/OkTNffqm/43-download-fifa-14-mwm-selector245-permalo

It's amazing for me to have a web site, which is valuable in support of my know-how. thanks admin|

http://y4yy.com/index.php?qa=user&qa_1=schaefer47vistisen

Way cool! Some very valid points! I appreciate you writing this post and also the rest of the site is also very good.|

https://ikarishops.com/members/lockleardiaz4/activity/63450/

zanddav 7b17bfd26b https://trello.com/c/SGNSnNGf/44-dubai-companies-list-with-email-address-pdf-better-download

carlesm 7b17bfd26b https://wakelet.com/wake/Vlh-sC6AbLQOF9NR9_NCY

Great web site you have here.. Itís hard to find high-quality writing like yours these days. I really appreciate people like you! Take care!!

https://www.bestprice.gr/url?q=https://ocrv.rocks/rv-repair-shop-cerritos-california

/

Saved as a favorite, I really like your blog!

http://engine.pitchengine.com/v1/util/link?i=eyJjYXRlZ29yeSI6IlBpdGNoTGluayIsImFjdGlvbiI6Ii92MS9waXRjaGVzL2ZiM2QzNWI3LTc3NjAtNGUxOC1hYWU5LTM1YmNhYzdlOTQ4ZCIsInZhbHVlIjoiaHR0cDovL3d3dy5waW5rbGFiZWxiZWF1dHkuY29tIn0=&l=http://ocrvcenter.org/rv-interior-remodeling-near-me

http://www.industrysourcing.com/client/adv/advGetJump.html?https://ocrv.pro/rv-repair-shop-loma-linda-california

https://garbagedomain.com

http://www.hammer.if.tv/cgi/search/rank.cgi?mode=link&id=2613&url=https://ocrvmotorcoaches.com/motorhome-upholstery-repair-near-me

This blog was... how do you say it? Relevant!! Finally I've found something that helped me. Thanks a lot!

https://www.are.na/go?redirect-to=https://ocrvshop.com/water-truck-collision-repair-shop-near-me

I would like to thank you for the efforts you've put in penning this website. I really hope to see the same high-grade blog posts from you in the future as well. In truth, your creative writing abilities has motivated me to get my own, personal blog now 😉

http://www.industrysourcing.com/client/adv/advGetJump.html?http://ocrv.xyz/rv-repair-shop-encino-california

Great information. Lucky me I ran across your site by accident (stumbleupon). I have book marked it for later!

https://www.eichlernetwork.com/openx/www/delivery/ck.php?ct=1&oaparams=2__bannerid=3__zoneid=4__cb=2fd13d7c4e__oadest=http://boxtruckrepairshop.com/semi-truck-repair-shop-near-me-2

After looking at a few of the blog posts on your site, I seriously appreciate your way of blogging. I saved it to my bookmark webpage list and will be checking back soon. Please visit my website as well and let me know what you think.

https://www.theweddingsecret.co.uk/BusinessClickthroughs/add?website=http://ocrv.biz/rv-repair-shop-cudahy-california

An impressive share! I've just forwarded this onto a friend who has been conducting a little homework on this. And he in fact bought me lunch simply because I discovered it for him... lol. So allow me to reword this.... Thanks for the meal!! But yeah, thanks for spending time to talk about this subject here on your blog.

/

kriswal 7b17bfd26b https://wakelet.com/wake/xtb03kSYkVvCxNOm4AkhU

gardar 7b17bfd26b https://trello.com/c/sNacrQ5s/51-getdata-graph-digitizer-226-keygen-downloadl-zolhar

http://action.smartgrowthamerica.org/salsa/track.jsp?key=-1&url_num=6&url=https://campervanrepairshop.com/volvo-truck-repair-shop-near-me/

https://www.morhipo.com/shared/partnercookie?k=gort&url=https://ocrv.rocks/camper-collision-repair-shop-near-me

I truly appreciate this blog post.Thanks Again. Really Great.

https://www.mediafire.com/file/8vgjumxp4mc3z4q/WRP-WH1-208+77.pdf/file

Thanks for another great post. Where else may just anybody get that kind of information in such an ideal way of writing? I have a presentation subsequent week, and I am on the search for such info.

https://liam13200.fitnell.com/47110500/not-known-details-about-best-chiminea

farrway ec2f99d4de https://wakelet.com/wake/5zYEJ02LT-6Uw1HexRNQA

ronelb ec2f99d4de https://coub.com/stories/3979355-factucont-5-6-1-torrent-rar-activator-pc-full-version

kafquin ec2f99d4de https://coub.com/stories/4013194-biblia-peshitta-free-pc-software-x64-zip

Quality articles is the important to invite the people to visit the website, that's what this web page is providing.|

https://notes.io/FwB1

If you wish for to improve your familiarity simply keep visiting this website and be updated with the most recent news update posted here.|

https://www.pinterest.com/briggskelleher215/

Hey there! I realize this is kind of off-topic however I needed to ask. Does running a well-established website such as yours require a large amount of work? I am completely new to blogging however I do write in my journal on a daily basis. I'd like to start a blog so I can easily share my experience and views online. Please let me know if you have any kind of suggestions or tips for brand new aspiring blog owners. Appreciate it!|

https://leon-munoz.technetbloggers.de/how-to-recruit-endless-prospects-on-the-network-marketing-business-1636290046

Asking questions are really fastidious thing if you are not understanding anything fully, but this article presents fastidious understanding even.|

http://www.redsea.gov.eg/taliano/Lists/Lista20dei20reclami/DispForm.aspx?ID=1381607

http://www.cbs.co.kr/proxy/banner_click.asp?pos_code=HOMPY1920&group_num=2&num=2&url=https://ocrv.vip/fleet-truck-repair-near-me

I have to thank you for the efforts you've put in penning this website. I am hoping to see the same high-grade content by you in the future as well. In truth, your creative writing abilities has inspired me to get my own, personal website now 😉

http://www.cresme.it/click.aspx?url=https://ocrvcenter.net/prevost-rv-collision-repair-paint-shop-near-me-orange-county

You really make it appear so easy along with your presentation but I in finding this matter to be really something that I believe I might never understand. It kind of feels too complex and very extensive for me. I am looking forward to your subsequent submit, I will try to get the grasp of it!|

https://connerodonnell3.tumblr.com/post/668949839752626176/2010s-top-10-smart-phones-as-viewed-by-experts

http://l.hamropatro.com/http://ocrvandtrucks.com/motorhome-technician-near-me

Aw, this was an incredibly good post. Spending some time and actual effort to create a really good articleÖ but what can I sayÖ I hesitate a whole lot and don't manage to get anything done.

https://www.roughtrade.com/gb/country?redirect=https://ocrvcenter.net/motorhome-roof-repair-near-me

No matter if some one searches for his vital thing, therefore he/she needs to be available that in detail, so that thing is maintained over here.|

http://www.redsea.gov.eg/taliano/Lists/Lista20dei20reclami/DispForm.aspx?ID=1416684

Hi, I do believe this is a great blog. I stumbledupon it 😉 I will return yet again since i have book-marked it. Money and freedom is the greatest way to change, may you be rich and continue to guide other people.

&lang=en

https://www.cbtis242.com/a/rvrepairnearme260452

An intriguing discussion is definitely worth comment. I believe that you should publish more about this subject matter, it might not be a taboo matter but usually people do not discuss these issues. To the next! All the best!!

https://consultaca.com/redir/?ca=12115&url=https://theocrv.com/rv-repair-shop-newhall-california

I was pretty pleased to find this page. I want to to thank you for ones time for this particularly fantastic read!! I definitely loved every little bit of it and I have you saved to fav to see new stuff in your web site.

https://login-tk.ewe.de/module.php/core/loginuserpass.php?AuthState=_f129e4d348645839698b4d7d776dd3affbd987fedc:http://sprintervanrepair.com/rv-collision-repair-shop-near-me

http://services.nfpa.org/Authentication/GetSSOSession.aspx?return=https://ocrv.xyz/rv-repair-shop-shadow-hills-california

Hi, I do think this is an excellent site. I stumbledupon it 😉 I may return yet again since i have book marked it. Money and freedom is the best way to change, may you be rich and continue to help other people.

http://www.humanbrainmapping.org/i4a/etrack/track.cfm?rType=2&campaignID=3572&contactID=4524&origURL=www.ocrv.info/medical-bus-collision-repair-shop-near-me

Right here is the perfect webpage for anyone who would like to understand this topic. You know a whole lot its almost hard to argue with you (not that I personally will need toÖHaHa). You certainly put a fresh spin on a subject that's been written about for ages. Excellent stuff, just great!

https://thehilljean.com/goto?https://ocrvcenter.com/

http://c2thanhhung1.giongrieng.edu.vn/index.php?language=vi&nv=news&nvvithemever=d&nv_redirect=aHR0cHM6Ly9vY3J2Y2VudGVyLmNvbS8

http://admsapi.businessweekly.com.tw/?w=408691ac-acd6-4c54-b973-1a0f3d8fcffb&c=a85512e7-29e2-4eb5-8744-1767c0122729&p=11FA92D8-D718-4768-8364-ED0F4EC976D1&a=a188cc7b-1ba1-41da-a070-4d25fc82a98a&po=e1c41fc0-17d2-4c56-b716-d4a2c579a64d&s=6ac78b7f-21a1-47bc-b320-65ad67f39446&m=5bf58492-6afe-42cf-bf12-c1c7cc29679b&u=https://ocrv.guru/rv-repair-shop-montclair-california

Good day! This is my first visit to your blog! We are a team of volunteers and starting a new project in a community in the same niche. Your blog provided us valuable information to work on. You have done a marvellous job!

https://360nepal.net/bookmarks/view/718921/clica-exam

Spot on with this write-up, I seriously believe this site needs a great deal more attention. Iíll probably be back again to read through more, thanks for the information!

https://www.portalfarma.com/paginas/redirigir.aspx?redirect=http://ocrvluxurycoaches.com/rv-repair-shop-rancho-palos-verdes-california

http://www.fudou-san.com/link/rank.cgi?mode=link&id=2898&url=https://www.ocrv.today/motorhome-tire-repair-near-me

I really like it when people get together and share opinions. Great blog, keep it up!

http://f001.sublimestore.jp/trace.php?pr=default&aid=1&drf=13&bn=1&rd=ocrvcenter.mobi/rv-repair-shop-hemet-california

ransvaly 67426dafae https://coub.com/stories/4007924-s-zoofilia-32-rar-activation-windows-full-version-file

/

/

andbelv 67426dafae https://coub.com/stories/4039922-el-r-scrolls-character-creation-simula-x32-free-key-pc-cracked

niqcran 67426dafae https://coub.com/stories/3995389-lectra-kaledo-style-v2r2-activator-file-windows-zip-full-version-cracked

kalflav 67426dafae https://coub.com/stories/4006924-safeip-20023-activator-exe-pro-full-utorrent-x64

Hey there! This is my first visit to your blog! We are a collection of volunteers and starting a new initiative in a community in the same niche.Your blog provided us beneficial information to work on. You have done a marvellous job!

https://helloblacks.wordpress.com/

This is one awesome post. Fantastic.

{https://www.youtube.com/watch?v=LBaXxiFLlFQ

http://officeannouncements.irvinecompany.com/UrlTracking.aspx?em_key=08jafBPP2lV5rEtBFUaWskuFImbTuIvxpRYQwdGchCoOfLXGIWW6Y6UWEMHRnIQqj5hqv+OcKCQ5bqfdhCmHXL3vARe3YTEE&em_url=fleetservicesorangecounty.com

Hey would you mind letting me know which hosting company you're using? I've loaded your blog in 3 different web browsers and I must say this blog loads a lot quicker then most. Can you suggest a good internet hosting provider at a reasonable price? Thank you, I appreciate it!|

https://rushhaynes1.bravejournal.net/post/2021/10/18/I-Want-To-Advertise-My-House-Business-For-Free-Of-Charge

This paragraph offers clear idea in favor of the new users of blogging, that actually how to do blogging.|

https://www.pcb.its.dot.gov/PageRedirect.aspx?redirectedurl=https://cracxpro.com/driver-talent-pro/

Major thankies for the blog.Thanks Again. Keep writing.

https://amb19.com/สล็อต-เว็บตรง-ไม่/

I think this is a real great post.Really looking forward to read more. Keep writing.

https://spacecoastdaily.com/2022/02/the-best-herbal-testosterone-booster-which-test-is-the-best/

/

Hi would you mind letting me know which hosting company you're using? I've loaded your blog in 3 completely different internet browsers and I must say this blog loads a lot faster then most. Can you recommend a good web hosting provider at a reasonable price? Kudos, I appreciate it!|

https://sayok.org/elumine/members/acevedostephansen6/activity/332855/

/

I do not even know how I ended up here, but I thought this post was great.I don't know who you are but definitely you're going to a famous blogger ifyou aren't already 😉 Cheers!my blog: pregnancy back pain

https://coub.com/rubyacosta

I clutch my backpack and go back up to the counter tospeak to the manager.

https://www.kiva.org/lender/jill4282

https://www.gameray.ru/bitrix/rk.php?goto=https://ocrvcenter.net/motorhome-interior-remodeling-near-me

A fascinating discussion is definitely worth comment. There's no doubt that that you should publish more about this issue, it may not be a taboo matter but usually people don't talk about these issues. To the next! Best wishes!!

http://whatthehellamiagreeingto.com/index.php/User:Jamescookshef

https://garbagedomain.com

Greetings! I've been reading your blog for some time now and finally got the courage togo ahead and give you a shout out from New Caney Tx!Just wanted to tell you keep up the good job!

https://influence.co/miany

I would like to thank you for the efforts you have put in penning this site. I really hope to check out the same high-grade content from you in the future as well. In truth, your creative writing abilities has motivated me to get my own, personal website now 😉

https://closetorganization.biz/__media__/js/netsoltrademark.php?d=garbagedomain.com

Thank you for sharing your info. I really appreciate your efforts and I am waiting for your next post thanks once again.

https://forums.marybaldwin.edu/members/octavius/profile/

http://www.popdelivery.com/__media__/js/netsoltrademark.php?d=http://garbagedomain.com

yasbrad 31ebe8ef48 https://wakelet.com/wake/EO50pfNJMBpl9YhJqOs1x

bakchri 31ebe8ef48 https://wakelet.com/wake/8lRa-aC-ngsMRH6HeWGDZ

coloxf 31ebe8ef48 https://wakelet.com/wake/fB6if0DcKPB2tB5jXJc8U

http://www.firstchoicemessenger.com/__media__/js/netsoltrademark.php?d=www.garbagedomain.com/

yudyarri 31ebe8ef48 https://wakelet.com/wake/4Uv_9Fp6m6QccAO8XErwy

http://image.google.lv/url?q=https://garbagedomain.com

This is a very good tip especially to those fresh to the blogosphere. Simple but very precise infoÖ Thanks for sharing this one. A must read post!

http://osservamedia.net/__media__/js/netsoltrademark.php?d=http://www.garbagedomain.com/

jameoct 31ebe8ef48 https://wakelet.com/wake/ZFt7RfyagT5T5MlqrUEyh

roselau 31ebe8ef48 https://wakelet.com/wake/0ukJpkEk_J2Zsyl_7sKhf

agnflex 31ebe8ef48 https://wakelet.com/wake/Gdx7IT-i6LEYnhnBaEdNz

http://www.oshovision.com/__media__/js/netsoltrademark.php?d=http://garbagedomain.com

Hi there to every , as I am truly eager of reading this weblog's post to be updated on a regular basis. It contains fastidious material.|

https://list.ly/hviidsilverman433

heisaf 31ebe8ef48 https://wakelet.com/wake/z8rWXYRoQJnsjbZrpTL4t

http://strmsoln.com/__media__/js/netsoltrademark.php?d=garbagedomain.com

I enjoy reading through an article that will make men and women think. Also, many thanks for permitting me to comment!

https://www.coinswash.com

https://smwauto.net/__media__/js/netsoltrademark.php?d=https://garbagedomain.com

I've been exploring for a little for any high-quality articles or weblog posts in this sort of space . Exploring in Yahoo I finally stumbled upon this web site. Studying this info So i am satisfied to express that I've an incredibly just right uncanny feeling I discovered exactly what I needed. I most without a doubt will make certain to do not omit this site and give it a glance regularly.|

https://notes.io/K945

My programmer is trying to convince me to move to .net from PHP. I have always disliked the idea because of the expenses. But he's tryiong none the less. I've been using WordPress on a number of websites for about a year and am worried about switching to another platform. I have heard fantastic things about blogengine.net. Is there a way I can transfer all my wordpress posts into it? Any help would be greatly appreciated!|

https://cipres.fogbugz.com/default.asp?pg=pgPublicView&sTicket=543999_h3k0fd3p

http://map.google.co.mz/url?sa=t&source=web&rct=j&url=https://garbagedomain.com

http://www2.golflink.com.au/out.aspx?frm=gglcmicrosite&target=http://garbagedomain.com/

Your style is unique compared to other people I have read stuff from. Thanks for posting when you have the opportunity, Guess I will just book mark this blog.

https://olympisme.org/__media__/js/netsoltrademark.php?d=https://garbagedomain.com

Nice post. I learn something totally new and challenging on blogs I stumbleupon on a daily basis. It's always helpful to read articles from other authors and practice a little something from their websites.

http://www.go.dlbartar.com/index.php?url=www.garbagedomain.com

each time i used to read smaller content that also clear their motive, and that is also happening with this article which I am reading now.|

https://duncan-svendsen.technetbloggers.de/how-managed-music-games-and-movie-files-to-psp

https://wicomicotourism.org/Redirect.aspx?destination=http://www.garbagedomain.com

Wonderful article! That is the type of info that should be shared around the internet. Disgrace on Google for no longer positioning this submit upper! Come on over and consult with my site . Thanks =)|

https://pranimitra.com/index.php?page=user&action=pub_profile&id=123794

http://www.evolisbadgy.com/__media__/js/netsoltrademark.php?d=garbagedomain.com

http://www.eos-numerique.com/redirect-to/?redirect=http://garbagedomain.com

This is the perfect site for anybody who wishes to find out about this topic. You know a whole lot its almost hard to argue with you (not that I really will need toÖHaHa). You certainly put a new spin on a topic that's been written about for ages. Wonderful stuff, just excellent!

http://historictraveler.com/__media__/js/netsoltrademark.php?d=https://www.garbagedomain.com/

A big thank you for your article post.Much thanks again. Really Great.

https://www.youtube.com/watch?v=C0H6VadcpCg

falawar 00dffbbc3c https://coub.com/stories/4357148-rip-chota-bheem-master-of-shaolin-dubbed-1080-avi-watch-online-kickass-english

lindnek 00dffbbc3c https://coub.com/stories/4307643-rar-vilma-palma-e-vampiros-discografia-completa-u-torrent-pc-32bit-activator-nulled

I value the blog. Fantastic.

https://luckywinauto.com/เครดิตฟรีไม่ต้องฝาก/

http://www.bquest.org/Links/Redirect.aspx?ID=132&url=https://pinterest.com/ocrvcenter/

http://liquidmaps.org/users_fichas_items/index/626/440?return=https://www.yelp.com/biz/ocrv-center-yorba-linda/

This is the perfect webpage for anybody who really wants to find out about this topic. You realize a whole lot its almost tough to argue with you (not that I really would want toÖHaHa). You definitely put a fresh spin on a topic that has been discussed for a long time. Excellent stuff, just great!

https://www.austlii.edu.au/cgi-bin/redirect.cgi?url=web/xdl/za/org/www.carwise.com/auto-body-shops/ocrv-center-yorba-linda-ca-92887/5312782F

I was able to find good advice from your content.

http://www.splash.hume.vic.gov.au/analytics/outbound?url=https://www.zoominfo.com/c/ocrv-center/368109347

http://wifezoo.com/out.php?https3A2F2Fg.page/ocrvcenter

I think this is a real great blog.Really thank you! Will read on...

https://slotxogame88.net/สล็อต-888

Hello there! I could have sworn Iíve visited this website before but after looking at some of the posts I realized itís new to me. Anyhow, Iím certainly happy I discovered it and Iíll be bookmarking it and checking back frequently!

http://library.sust.edu/cgi-bin/koha/tracklinks.pl?biblionumber=32573&uri=https://youtube.com/c/Ocrvcenteroc/about/

http://www.gibraltarmaritime.com/ads/www/delivery/ck.php?ct=1&oaparams=2__bannerid=28__zoneid=23__cb=0b6f8cc2d8__oadest=https3A2F2Fwww.zoominfo.com/c/ocrv-center/368109347

http://bridgeblue.edu.vn/advertising.redirect.aspx?AdvId=155&url=https://ricardoe07w6.blogars.com/7475871/the-greatest-guide-to-rv-collision-repair-near-me

https://weblib.lib.umt.edu/redirect/proxyselect.php?url=https://www.gpeus.com/uncategorized/i-feared-that-sitting-across-from-him-would-mean-looking-in-a/

kainjan 219d99c93a https://coub.com/stories/4341474-1080p-online-player-garv-avi-2k-watch-online-subtitles

That is a very good tip especially to those fresh to the blogosphere. Short but very accurate infoÖ Appreciate your sharing this one. A must read post!

https://www.scba.gov.ar/informacion/redir.asp?donde=//www.gunnerc96t5.blogsmine.com/5298791/the-smart-trick-of-rv-repair-fountain-valley-that-no-one-is-discussing

fiokal 219d99c93a https://coub.com/stories/4220613-ad-island-1-3-activator-nulled-full-zip-windows-32bit-ultimate

nolaida 219d99c93a https://coub.com/stories/4279423-utorrent-prof-j-dharmarajan-nadu-his-ry-17-full-version-rar-ebook-mobi

colhol 219d99c93a https://coub.com/stories/4246456-raja-rani-torrent-utorrent-1080-bluray-720p

https://www.cs.odu.edu/~mln/teaching/cs595-f14/?method=display&redirect=http://www.claytonlvbip.activosblog.com/8854016/the-single-best-strategy-to-use-for-rv-repair/

walcrang 219d99c93a https://coub.com/stories/4280396-winrar-pc-free-activation-exe

chaidel 219d99c93a https://coub.com/stories/4384302-game-spi-32bit-free-zip-keygen

An outstanding share! I've just forwarded this onto a colleague who was conducting a little research on this. And he actually ordered me lunch due to the fact that I stumbled upon it for him... lol. So let me reword this.... Thanks for the meal!! But yeah, thanks for spending time to discuss this subject here on your blog.

https://wrasb.gov.tw/opennews/opennews01_detail.aspx?nno=2014062701&return=asklink.org/Customer_Service/Business/Automotive/

http://tlc.library.usc.edu.ph/TLCScripts/interpac.dll?PopUpWindow&Config=sample&Branch=,0,&FormId=11871403&url=https://www.alexisn41g0.glifeblog.com/5058227/cost-effective-solutions-to-traditional-automobile-overall-body-repair-paintless-dent-fix-place-paint-repair-service/

https://brandee.edu.vn/website-mua-ban-rao-vat?redirect=https://www.electricscootercharging63950.tkzblog.com/7583539/indicators-on-rv-repair-you-should-know/

billygeneismarketing.com

I really enjoy the article.Thanks Again. Really Great.

https://pierogistreet.com/misconceptions-regarding-roof-covering-firms/

taligilb 219d99c93a https://coub.com/stories/4310757-32bit-intenso-mp3-player-driver-ultimate-windows-torrent-full

Generally I do not learn post on blogs, however I wish to say that this write-up very forced me to try and do so! Your writing style has been surprised me. Thank you, quite great article.

https://t.co/pqqkT6KqB6

Studying this write-up the present of your time

https://t.co/pqqkT6KqB6

wynuthm d9ca4589f4 https://wakelet.com/wake/pwjqQXiaennylBpcZ4cSp

http://spsvcsp.i-mobile.co.jp/ad_link.ashx?pid=2815&asid=121471&advid=4710497&vh=af366c08a3d46fe47e5fbb7d44e810c4&rtn=http3A2F2Fgarbagedomain.com

starroza d9ca4589f4 https://wakelet.com/wake/I7EhCnU-vugQcaSAdUiFS

It¦s really a great and helpful piece of information. I¦m glad that you shared this useful info with us. Please keep us up to date like this. Thanks for sharing.

https://www.allmyfaves.com/matteobarrett

You need to be a part of a contest for one of the finest blogs on the internet. I most certainly will highly recommend this blog!

https://techdirt.stream/story.php?title=hop-qua-tet#discuss

imbaran d9ca4589f4 https://wakelet.com/wake/fdyhwT3xJm7bjjmnEz1Jg

gregcor d9ca4589f4 https://wakelet.com/wake/JdmIoGXL4451fPTHMWcnl

http://libregraphicsworld.org/?URL=https://www.sprintervanrepairshop.com

Spot on with this write-up, I actually believe this web site needs a lot more attention. Iíll probably be returning to read more, thanks for the advice!

http://www.samsonstonesc.com/LinkClick.aspx?link=http://www.garbagedomain.com

http://www.memory-express.com/__media__/js/netsoltrademark.php?d=garbagedomain.com

I cannot thank you enough for the article post.Really looking forward to read more. Really Great.

http://www.jugglerz.de/2017/02/jugglerz-5yrs-anniversary-album-2016/2016_009/

I cannot thank you enough for the blog.Much thanks again. Keep writing.

https://superheroslot.com/

What i don't realize is if truth be told how you are no longer actually much more smartly-preferred than you may be now. You're so intelligent. You recognize thus significantly in the case of this matter, made me in my view believe it from so many varied angles. Its like men and women don't seem to be involved except it is something to do with Lady gaga! Your individual stuffs outstanding. All the time care for it up!|

https://anotepad.com/notes/63gy2dxb

Going through your brilliant blog is great as if it ended up written by a writer. I'm going take a look at your blog usually. Thanks always.

http://news-info.website/story.php?id=12114

https://images.google.ae/url?q=http://www.garbagedomain.com/

Sweet blog! I found it while surfing around on Yahoo News. Do you have any suggestions on how to get listed in Yahoo News? I've been trying for a while but I never seem to get there! Thanks|

https://pbase.com/topics/dueholm73gundersen/creating_a_landscaping_desig

Good information. Lucky me I recently found your blog by chance (stumbleupon).I have bookmarked it for later!

https://firsturl.de/m3Ex91l

http://jerrywickey.net/files/link.php?lp=nywvpkbcdpucosolgyeaxxiobxnyv&url=www.garbagedomain.com

Fantastic post. Much obliged.

https://patch.com/colorado/denver/classifieds/announcements/294994/denver-landscaping-contractors-near-me-sprinklers-evergreen

Wow that was unusual. I just wrote an extremely long comment butafter I clicked submit my comment didn't show up. Grrrr...well I'm not writing all that over again. Anyway, just wanted to say superb blog!

https://www.coinswash.com

https://ecopsu.kayabellelaw.com/__media__/js/netsoltrademark.php?d=garbagedomain.com/

Link exchange is nothing else however it is just placing the other person's blog link on your page at proper place and other person will also do same in support of you.|

https://www.ueda.info.waseda.ac.jp:443/~wakako/wiki/index.php?mooresanders714357

You can certainly see your expertise within the work you write.

The sector hopes for more passionate writers such as you who

are not afraid to say how they believe. At all times follow your heart.

Here is my page :: diabetolog

Iím impressed, I have to admit. Seldom do I encounter a blog thatís equally educative and engaging, and let me tell you, you've hit the nail on the head. The issue is something that too few people are speaking intelligently about. I am very happy that I came across this during my search for something relating to this.

https://efilecanada.com/__media__/js/netsoltrademark.php?d=garbagedomain.com

Iím amazed, I must say. Rarely do I come across a blog thatís equally educative and interesting, and let me tell you, you've hit the nail on the head. The problem is something not enough people are speaking intelligently about. I'm very happy that I stumbled across this in my search for something concerning this.

https://azwaterfront.com/__media__/js/netsoltrademark.php?d=http://garbagedomain.com/

That is a good tip especially to those new to the blogosphere.Short but very accurate information... Appreciate yoursharing this one. A must read article!

https://www.diyusfitness.com/exercise/

Very nice info and right to the point. I don’t know if this is in fact the best place to ask but do you guys have any ideea where to employ some professional writers? Thanks in advance 🙂

https://mensvault.men/story.php?title=binh-hoa-trang-tri#discuss

Way cool! Some very valid points! I appreciate you writing this article and also the rest of the website is also really good.

http://www.prlog.ru/analysis/www.ocrvmotorsports.us/

You have made some really good points there. I checked on the net for additional information about the issue and found most individuals will go along with your views on this site.

http://www.country-retreats.com/cgi-bin/redirectpaid.cgi?URL=praise-songs12222.losblogos.com/10920789/5-real-life-lessons-about-rv-repair-shops-near-me/

Way cool! Some very valid points! I appreciate you penning this post and also the rest of the website is very good.

http://www.ichkoche.at/nlurl/placeholder_newsletter_batch_id/placeholder_newsletter_batch_hash?to=https://www.ocrv.pro/

Pretty! This has been a really wonderful article. Thank you for supplying this info.

http://n2ch.net/x?u=https://ocrv.pro/&guid=ON

I really like it when folks come together and share ideas. Great website, continue the good work!

https://www.flexybox.com/foreverfit/ViewSwitcher/SwitchView?mobile=True&returnUrl=https://www.ocrv.art/&lang=da

This particular blog is obviously cool as well as amusing. I have discovered many interesting things out of it. I ad love to go back over and over again. Thanks a lot!

https://helloblacks.wordpress.com

http://iflypaws.com/__media__/js/netsoltrademark.php?d=bestbusinesslocal.com/united-states/yorba-linda/automotive/ocrv-center-rv-collision-repair-shop-paint-shop

Thank you, I have recently been searching for information about this topic for ages and yours is the best I've found out so far. However, what in regards to the bottom line? Are you certain in regards to the supply?

https://www.siatex.com

This is one awesome post.Thanks Again. Really Great.

https://superslot888.net/

Way cool! Some very valid points! I appreciate you penning this post plus the rest of the website is very good.

http://www.consserve.com/url?q=https://directorycentral.com/business/ca/anaheim/ocrv-center-rv-collision-repair-paint-shop-50338124.html

Great, thanks for sharing this article.Really looking forward to read more. Keep writing.

https://superslot888.net/

you're in point of fact a good webmaster. The web site loading velocity is amazing. It sort of feels that you are doing any distinctive trick. Moreover, The contents are masterpiece. you've performed a magnificent job on this matter!|

https://www.pinterest.com/lottmarquez/

Interesting blog! Is your theme custom made or did you download it from somewhere? A design like yours with a few simple adjustements would really make my blog shine. Please let me know where you got your design. Kudos|

https://divulgaaqui.online/author/esbensenloomis26/

http://surfbyte.com/__media__/js/netsoltrademark.php?d=www.citysquares.com/b/ocrv-fleet-services-commercial-truck-collision-repair-paint-shop-24237097

Im obliged for the article post.Much thanks again. Want more.

https://slotxogame88.net/สล็อต-888

Aw, this was a really good post. Taking a few minutes and actual effort to generate a great article… but what can I say… I hesitate a lot and don't seem to get anything done.|

http://qa.pandora-2.com/index.php?qa=user&qa_1=thybo28gormsen

You need to take part in a contest for one of the finest websites on the net. I am going to recommend this website!|

https://stokholm-gotfredsen.technetbloggers.de/if-you-sell-a-product-use-online-marketing-part-2-1641517811

Hurrah, that's what I was looking for, what a information! existing here at this weblog, thanks admin of this site.|

https://coolpot.stream/story.php?title=search-engine-secrets-get-top-listings-on-the-search-engines-and-askjeeve#discuss

wow, awesome article.Really looking forward to read more. Keep writing.

https://letterboxd.com/DaleWhitney/

https://griffith.edu.au/s/redirect?rank=10&collection=on-campus-search&url=postfallsphotographer.com

You are my intake, I have few blogs and very sporadically run out from post :). «Never mistake motion for action.» by Ernest Hemingway.

https://greatarticles.co.uk/everything-entertainment-will-help-you-find-the-ideal-party-rentals/

Thank you for your article post.Much thanks again. Really Cool.

http://mobileautodetailingkc.com

Hmm it looks like your site ate my first comment (it was super long) so I guess I'll just sum it up what I submitted and say, I'm thoroughly enjoying your blog. I as well am an aspiring blog blogger but I'm still new to everything. Do you have any recommendations for first-time blog writers? I'd definitely appreciate it.|

http://zalicz.net/index.php?qa=user&qa_1=sotoreed55

You could certainly see your skills in the work you write. The world hopes for even more passionate writers such as you who aren't afraid to mention how they believe. At all times go after your heart.|

https://historyhub.history.gov/external-link.jspa?url=https://cracktube.net/sony-vegas-pro-crack-serial-number-latest/

Terrific post however I was wondering ifyou could write a litte more on this topic?I'd be very grateful if you could elaborate a little bit further.Appreciate it!

https://canvas.instructure.com/eportfolios/992145/Home/SAP_C_THR87_2111_Certification_Description__2

https://pichak.net/verification/index.php?n=39&url=https://gg.gg/p0sqa

https://www.lifestream.tv/players/mocd.php?c=secebenezer&access=1&url=https://www.bestshopnearme.com

This is a topic that is near to my heart... Many thanks! Where are your contact details though?

http://accountactiviation.com/__media__/js/netsoltrademark.php?d=shoppingonline17177.fitnell.com/48383793/16-must-follow-facebook-pages-for-rv-repair-shops-near-me-marketers

You are so interesting! I don't believe I've read through a single thing like this before. So great to discover somebody with some unique thoughts on this issue. Seriously.. thank you for starting this up. This site is one thing that's needed on the internet, someone with a little originality!

http://www.freeadvertisingforyou.com/mypromoclick.php?aff=captkirk&url=www.bonus-books.com/

I'd like to thank you for the efforts you've put in penning this blog. I am hoping to see the same high-grade content by you later on as well. In truth, your creative writing abilities has inspired me to get my own blog now 😉

http://yellowpages.pjstar.com/__media__/js/netsoltrademark.php?d=www.shopping-online12344.pointblog.net/A-Step-by-Step-Guide-to-RV-Repair-Shop-46707691

When someone writes an article he/she retains the image of a user in his/her brain that how a user can understand it. So that's why this article is perfect. Thanks!|

http://psnfusion.com/content/index.php?option=com_k2&view=itemlist&task=user&id=1259917

I enjoy what you guys are usually up too. Such clever work and coverage! Keep up the wonderful works guys I've added you guys to my own blogroll.|

http://www.lawrence.com/users/muradjoiya/

May I just say what a comfort to uncover an individual who truly knows what they're talking about online. You actually understand how to bring an issue to light and make it important. A lot more people need to read this and understand this side of the story. I can't believe you aren't more popular given that you definitely possess the gift.

http://reedgoldberg.com/__media__/js/netsoltrademark.php?d=www.josuegdzvq.p2blogs.com/10836778/9-signs-you-need-help-with-rv-repair-near-me

I really like it when individuals get together and share opinions. Great website, continue the good work!

https://www.ams.ceu.edu/optimal/optimal.php?url=www.qtellb2btrade.com/451/posts/143-small-business-/5921--services/332482-ocrv-fleet-services-commercial-truck-collision-repair-amp-paint-shop.html

Write more, thats all I have to say. Literally, it seems as though you relied on the video to make your point. You obviously know what youre talking about, why throw away your intelligence on just posting videos to your blog when you could be giving us something enlightening to read?|

http://www.bcsnerie.com/members/baun02rodgers/activity/910431/

First off I would like to say wonderful blog! I had a quick question which I'd like to ask if you do not mind. I was interested to find out how you center yourself and clear your mind before writing. I have had a difficult time clearing my mind in getting my thoughts out. I truly do enjoy writing but it just seems like the first 10 to 15 minutes are wasted just trying to figure out how to begin. Any suggestions or tips? Thank you!|

http://pigskinref.com/secure/members/lindsey34taylor/activity/245411/

nayanaje 538a28228e https://coub.com/stories/4384143-forzamo-x32-iso-registration-professional-windows

philder 538a28228e https://coub.com/stories/4266646-free-flowjo-10-0-4-download-exe-cracked-pro-license-129311

Thanks so much for the blog.Much thanks again. Awesome.

https://www.youtube.com/watch?v=kMLjI7X4FI4

marshe 538a28228e https://coub.com/stories/4299539-avec-nulled-full-version-registration-64-torrent

neylrash 538a28228e https://coub.com/stories/4347381-rar-how-activate-x64-license-windows-utorrent

niqcher 538a28228e https://coub.com/stories/4340018-au-sk-fusion-360-2-0-07463-zip-keygen-x64-professional-full-pc

harinig 538a28228e https://coub.com/stories/4374499-farmakologi-dan-terapi-edisi-5-6-rar-utorrent-free-mobi

laucuala 538a28228e https://coub.com/stories/4263624-max-payne-2-game-pc-free-activation-zip

Fine way of telling, and good post to obtain information about my presentation topic, which i am going to convey in institution of higher education.|

http://bax.kz/redirect?url=https://crackskits.com/ashampoo-burning-studio-crack/

geneber 538a28228e https://coub.com/stories/4330340-2012-kung-fu-panda-3-rip-english-dual-dubbed

Nice blog here! Also your website loads up fast! What host are you using? Can I get your affiliate link to your host? I wish my site loaded up as quickly as yours lol|

https://8tracks.com/anila-k-106297

gilbgas 538a28228e https://coub.com/stories/4241273-pro-esysbmwcodingv-full-iso-windows-activator-keygen

Does your website have a contact page? I'm having trouble locating it but, I'd like to send you an e-mail. I've got some ideas for your blog you might be interested in hearing. Either way, great blog and I look forward to seeing it expand over time.|

https://360nepal.net/bookmarks/view/436306/how-to-employ-a-a-doctor-review-site

http://www.sciflow.net/session/go?to=https://reviewnearme.com

Right here is the perfect webpage for anybody who wishes to understand this topic. You realize a whole lot its almost hard to argue with you (not that I really will need toÖHaHa). You certainly put a new spin on a topic that has been written about for many years. Excellent stuff, just wonderful!

http://www.trackroad.com/conn/garminimport.aspx?returnurl=https://www.ocrvluxurycoaches.com/rv-repair-shop-los-angeles-california

colyjayk 538a28228e https://coub.com/stories/4359326-3d-girlz-2-unlock-pc-registration-keygen-full-version-iso

daryes 538a28228e https://coub.com/stories/4227691-bhagam-bhag-torrents-watch-online-mkv-dubbed-torrents-film-watch-online

benyraim 538a28228e https://coub.com/stories/4316256-activation-sql-server-2008-r2-enterprise-latest-windows-free-download-64-nulled

Hey! I'm at work surfing around your blog from my new apple iphone! Just wanted to say I love reading through your blog and look forward to all your posts! Keep up the excellent work!|

https://coub.com/shoaibamin

ignlaxt 538a28228e https://coub.com/stories/4238139-coreldraw-x5-final-cracked-key-32-full-version-windows

Everyone loves what you guys are usually up too. This kind of clever work and coverage! Keep up the very good works guys I've included you guys to our blogroll.|

http://www.mailstreet.com/redirect.asp?url=https://www.kilobookmarks.win/mediahuman-youtube-downloader-crack

You have made some decent points there. I looked on the net for more information about the issue and found most people will go along with your views on this site.

&date=201712

jazalt 538a28228e https://coub.com/stories/4221537-x64-au-cad-lt-2017-license-rar-patch

https://www.mcbbs.net/plugin.php?id=link_redirect&target=https://ocrvshop.com/rv-repair-shop-national-city-california

vlaflac 538a28228e https://coub.com/stories/4256867-magix-crack-rar-registration-utorrent-x32

zacmarc 538a28228e https://coub.com/stories/4225295-torrent-zoologia-geral-s-rer-free-ebook-epub-zip

Hello! I’m at work surfing around your blog from my new iphone! Just wanted to say I love reading through your blog and look forward to all your posts! Keep up the outstanding work!

https://cse.google.co.il/url?q=https://www.estimulaciontempranaparabebes.com/

growcor 538a28228e https://coub.com/stories/4286833-professional-la-bataille-pour-la-terre-du-milieu-1-key-full-nulled-zip-pc

https://clubs.london.edu/click?r=https://ocrv.art/business-vehicle-collision-repair-shop-near-me

Hi, Neat post. There is an issue together with your web site in web explorer, may test this? IE still is the marketplace chief and a big component to people will miss your excellent writing because of this problem.|

https://answerpail.com/index.php/user/malikshahid1791

I’m not that much of a internet reader to be honest but your blogs really nice, keep it up! I'll go ahead and bookmark your website to come back in the future. All the best|

http://www.astro.wisc.edu/?URL=crackbros.com/bartender-enterprise-automation-crack-full-version/

Your style is very unique compared to other folks I've read stuff from. Thanks for posting when you have the opportunity, Guess I will just book mark this page.|

http://bcmoney-mobiletv.com/Khiladi097

Heya i’m for the first time here. I found this board and I find It reallyuseful & it helped me out much. I hope to give something back and aid others like you aided me.

https://www.myvidster.com/video/259933551/Shemale_Live_Chat

Hi! This post couldn't be written any better! Reading through this post reminds me of my previous room mate! He always kept talking about this. I will forward this page to him. Fairly certain he will have a good read. Thanks for sharing!|

https://bbs.pku.edu.cn/v2/jump-to.php?url=https://osproductkey.com/wincatalog-crack-serial-key/

I truly appreciate this blog post.Thanks Again.

https://docs.google.com/document/d/1ucKJoeSQLZoXTyIZpa1M5QaLVOTkTcf_r53pVYG7SM8/edit?usp=sharing

I was very happy to find this site. I wanted to thank you for ones time just for this wonderful read!! I definitely enjoyed every bit of it and i also have you bookmarked to look at new things on your website.

https://wrasb.gov.tw/opennews/opennews01_detail.aspx?nno=2014062701&return=http://www.ocrvcenter.mobi/rv-repair-shop-apple-valley-california

There's certainly a lot to know about this issue. I love all the points you have made.

https://www.coinswash.com

yitzgra 840076785b https://coub.com/stories/4627430-software-cwcheat-rar-torrent-patch-32bit-key

gaulnic b8d0503c82 https://coub.com/stories/4616122-32bit-yota-lexus-scion-techstream-tis-9-00-025-1-2014-zip-patch-utorrent

bouing b8d0503c82 https://coub.com/stories/4698305-cambridge-complete-first-certificate-stu-nts-answers-zip-pdf-torrent-ebook-free

anjewand b8d0503c82 https://coub.com/stories/4573552-darr-shahrukh-khan-kickass-full-dubbed-4k-mkv-1080

rebeunc b8d0503c82 https://coub.com/stories/4561762-rajmatajijaumarathi-registration-full-version-patch-rar-torrent-x32

darxire b8d0503c82 https://coub.com/stories/4630048-au-cad-2018-a-problem-solving-approach-basic-and-intermediate-24th-full-version-utorrent-book-ra

fullcolo b8d0503c82 https://coub.com/stories/4612185-book-tarih-2-orta-za-lar-71golkes-mobi-torrent-zip-free

You ought to be a part of a contest for one of the most useful blogs on the net. I'm going to recommend this blog!

https://stayfitguru.com/how-to-curb-sugar-cravings/

frymari b8d0503c82 https://coub.com/stories/4694184-32-rocky-eye-of-the-tiger-download-registration-file-serial-windows-rar

quanhes b8d0503c82 https://coub.com/stories/4603835-rar-ms-rama-rao-sundarakanda-part-2-mp3-windows-download-file-32bit

I'm truly enjoying the design and layout of your blog. It's a very easy on the eyes which makes it much more pleasant for me to come here and visit more often. Did you hire out a developer to create your theme? Great work!|

https://www.codester.com/mirzahassan5655/

It's actually a great and useful piece of information. I'm glad that you simply shared this helpful info with us. Please keep us informed like this. Thank you for sharing.|

http://www.scifondo.eu/forums/users/penningtonkline1/

I quite like reading a post that can make men and women think. Also, thanks for allowing me to comment!

https://sc.districtcouncils.gov.hk/TuniS/fleettruckrepairshop.com/luxury-rv-shop-near-me

The next time I read a blog, Hopefully it won't fail me as much as this particular one. I mean, I know it was my choice to read through, nonetheless I actually thought you'd have something useful to say. All I hear is a bunch of moaning about something that you can fix if you were not too busy seeking attention.

http://chat.kanichat.com/jump.jsp?https://ocrvandtrucks.com/rv-repair-shop-universal-city-california

/

Thank you ever so for you blog article. Will read on...

https://amb19.com/

Hey I know this is off topic but I was wondering if you knew of any widgets I could

add to my blog that info (tinyurl.com) automatically tweet my newest twitter updates.

I've been looking for a plug-in like this for

quite some time and was hoping maybe you would have some experience with something like this.

Please let me know if you run into anything.

I truly enjoy reading your blog and I look forward

to your new updates.

Hello just wanted to give you a brief heads up and let youknow a few of the pictures aren't loading properly. I'm notsure why but I think its a linking issue. I've tried it in two different internet browsers and both showthe same results.

https://stayfitguru.com/java-burn-coffee-revolutionary-new-weight-loss-coffee/

Hi, I want to subscribe for this website to obtain latest updates, so where can i do it please help out.|

http://ownersillustrated.com/profile/sajawalrasheed

whoah this weblog is wonderful i like reading your posts. Stay up the good work! You recognize, many people are hunting round for this info, you can aid them greatly. |

http://watishetantwoordopdezevraag.nl/index.php?qa=user&qa_1=mcmanussmith3

https://www.voluumtrk2.com/zp-redirect?target=http://bulknearme.com/&caid=aafef66e-3293-4572-bd6c-49ad1c847e3e&zpid=32b43416-048a-11ea-9c73-0a46a64d575b&cid=&rt=HJhttp:

Very nice post. I just stumbled upon your blog and wanted to say that I have truly enjoyed surfing around your blog posts. In any case I'll be subscribing to your feed and I hope you write again very soon!|

https://degreed.com/profile/adilsheikh3404/overview

http://www.iran-varzeshi.com/__media__/js/netsoltrademark.php?d=http://www.internetmarketingmontana.com/

Howdy, i read your blog from time to time and i own a similar one and i was just curious if you get a lot of spam comments? If so how do you stop it, any plugin or anything you can recommend? I get so much lately it's driving me crazy so any help is very much appreciated.|

https://www.11secondclub.com/users/profile/1506293

I am regular reader, how are you everybody? This paragraph posted at this web page is in fact good.|

http://isms.pk/members/mosesmoses9/activity/2522933/

http://www.fijitimes.com/api/gateway.aspx?f=https://jsminjuryfirm.com/what-is-a-traumatic-brain-injury-case/

lorenzom93a4.tinyblogging.com/Top-Paint-Shop-Secrets-45194600

Saved as a favorite, I like your web site!

https://www.ifeng.com/c?z=ifeng&la=0&si=2&cg=1&c=1&ci=2&or=5429&l=32469&bg=32469&b=44985&u=https://jsminjuryfirm.com/helpful-information-for-victims-of-bicycle-accident-injuries-in-california/

You can definitely see your expertise within the article you write. The world hopes for more passionate writers like you who aren't afraid to mention how they believe. Always follow your heart.|

https://www.click4r.com/posts/g/3698094/budget-conscious-logo-design-idea-conduct-a-logo-design-contest

http://screenmediafilms.net/out/watch/486?link=http://www.jsminjuryfirm.com/how-to-deal-with-insurance-companies-after-an-injury-causing-accident

What a data of un-ambiguity and preserveness of precious experience about unexpected emotions.

http://cqms.skku.edu/b/lecture/1112714

http://jbbs.m.shitaraba.net/b/alink.cgi?l=https://ocrv.mobi/rv-repair-shop-monrovia-california

hrodhayz 220b534e1b https://www.kaggle.com/tiagifoolpgran/how-to-reset-map-in-gmod-karnzena

http://scivideoblog.com/setlanguage.php?url=spokanevalleywebdesign.com&lang=de

cherfau 220b534e1b https://www.kaggle.com/geschromepe/telecharger-total-video-converter-3-71-gratuit-ave

malljoy 220b534e1b https://www.kaggle.com/gortakeca/canon-rock-guitar-tab-pdf-download-paiphil

There is certainly a great deal to know about this subject. I like all the points you've made.

https://lukesuttonproductions.co.uk/

If you are going for finest contents like me, only go to see this web site everyday because it offers quality contents, thanks|

https://www.gamedev.net/muhammadnawaz32/

This page truly has all the information I needed about this subject and didn't know who to ask. |

http://parvona.net/user/borkvasquez42/

Takipçi satın almak kadar güzel bir şey olabilir mi abicim ya

https://www.thebaynet.com/articles/1121/how-to-save-money-on-your-long-distance-moving-project.html

Everything is very open with a really clear clarification of the challenges. It was really informative. Your website is extremely helpful. Thank you for sharing!|

https://lessontoday.com/profile/finchbertelsen6/activity/1531009/

Right now it sounds like Expression Engine is the preferred blogging platform available right now. (from what I've read) Is that what you're using on your blog?|

http://www.bcsnerie.com/members/contrerashermansen61/activity/1372182/

uluayam b42d3ba3f7 https://www.kaggle.com/genddimpdustbher/rape-mod-gta-5golkes-yalyamal

Having read this I believed it was really enlightening. I appreciate you spending some time and effort to put this information together. I once again find myself personally spending a lot of time both reading and leaving comments. But so what, it was still worthwhile!

When I initially commented I clicked the "Notify me when new comments are added" checkbox and now each time a comment is added I get several e-mails with the same comment. Is there any way you can remove me from that service? Appreciate it!

https://www.buzzacott.co.uk/code-of-practice-9-cop9-tax-investigations-faq#:~:text=of20Practice2093F-,What20is20Code20of20Practice2093F,fraudulent20activity20of20a20taxpayer.

wakefabr df76b833ed https://www.kaggle.com/littsonbadabb/step-up-4-torrent-download-updated-720p-dual-audio

kapasca df76b833ed https://www.kaggle.com/hoplitikri/cracked-bruce-springsteen-the-river-downloa

jezegm df76b833ed https://www.kaggle.com/homdekodead/xhun-audio-iron-axe-19

chrwali df76b833ed https://www.kaggle.com/posletecar/best-ne-main-shagan-manava-kailash-kher

jannoxl df76b833ed https://www.kaggle.com/outodimrie/catch-me-if-you-can-hindi-dubbed

chuis un peu à la ramasse là, faut le jeu de base pour jouer à cette demo ?

https://t.co/81lJo0Bn5d

myljam df76b833ed https://www.kaggle.com/brenpiatiorec/lockheed-martin-prepar3d-v2-0-pro-top

gillbrya df76b833ed https://www.kaggle.com/sensetobli/ibm-spss-26-crack-license-files-ful-new

eirarefe df76b833ed https://www.kaggle.com/mobeetcompli/secondhand-serenade-awake-verified-full-album-zi

sanbill df76b833ed https://www.kaggle.com/abtesacpost/mp4-video-in-double-dealer-malayalam-movie-portabl

lovelio df76b833ed https://www.kaggle.com/finscrosbeauna/better-de-las-vacas-sagradas-se-hacen-las

velpers df76b833ed https://www.kaggle.com/tivtistnagar/best-bhishma-2-dual-audio-hindi-720pl

Truly no matter if someone doesn't understand then its up to other viewers that they will assist, so here it occurs.|

https://cipres.fogbugz.com/default.asp?pg=pgPublicView&sTicket=443325_anvuu317

comkaro df76b833ed https://www.kaggle.com/discladavi/whatsapp-plus-v5-80-mod-apk-is-here-weslpie

Greate pieces. Keep writing such kind of information on your page. Im really impressed by your site.

https://we.riseup.net/h7ogvsp593

Right here is the perfect webpage for everyone who would like to find out about this topic. You realize a whole lot its almost tough to argue with you (not that I really would want toÖHaHa). You certainly put a new spin on a topic which has been discussed for many years. Great stuff, just wonderful!

https://curtin.edu.au/cgi-bin/auth-ng/url.cgi?url=jsminjuryfirm.com/important-steps-to-take-after-a-truck-accident

saboamme df76b833ed https://www.kaggle.com/orcanroapur/bsplayer-pro-2-0-937-keygen-install-rar-downlo

daniran df76b833ed https://www.kaggle.com/onnagoreab/lpc2000-flash-utility-2-2-3-download-hazcham

Thanks for sharing your thoughts on meta_keyword. Regards|

http://trungtamytethanhtri.vn/Default.aspx?tabid=120&ch=108397

ulissanb df76b833ed https://www.kaggle.com/josilpaddli/work-mcafee-virusscan-enterprise-v8-8-mu

offbar df76b833ed https://www.kaggle.com/dengericon/trafficware-synchro-studio-8-0-800-top

When someone writes an paragraph he/she keeps the idea of a user in his/her mind that how a user can know it. Thus that's why this post is amazing. Thanks!|

https://honda-japan.com/author/aguilarnikolajsen3/

pamechri df76b833ed https://www.kaggle.com/fesfilmrburrai/solidworks-2020-sp1-0-portable-full-premium

This is a topic which is near to my heart... Many thanks! Where are your contact details though?|

http://classforum.ir/index.php?qa=user&qa_1=hoffbramsen4

quarkhri df76b833ed https://www.kaggle.com/tjamomlanre/autodesk-autocad-2018-8-47-x86x64-keyg-xerxflo

manfode df76b833ed https://www.kaggle.com/tosekene/best-merge-video-editor-join-trim-pro-v1

shanedo df76b833ed https://www.kaggle.com/stoutboljeramb/new-download-castlevania-hod-revenge-of

I needed to thank you for this fantastic read!! I definitely loved every little bit of it. I have got you book marked to check out new stuff you postÖ

https://helloblacks.wordpress.com

This site really has all of the info I wanted about this subject and didn't know who to ask. |

https://bauskas15.lv/members/parsons12glass/activity/248779/

Generally I don't read post on blogs, however I would like to say that this write-up very compelled me to check out and do it! Your writing taste has been surprised me. Thanks, quite nice post.|

http://yaltavesti.com/go/?url=https://www.save-bookmarks.win/eset-nod32-antivirus-activation-key

I am really impressed with your writing skills and also with the layout on your weblog. Is this a paid theme or did you modify it yourself? Either way keep up the nice quality writing, it's rare to see a great blog like this one these days.|

http://set.ua/bitrix/rk.php?goto=https://freeprocrack.co/dll-files-fixer-crack-v3-3-92/

http://www.i-marine.eu/Pages/GoTo.aspx?link=https://hectorq92t0.dgbloggers.com/5258076/the-2-minute-rule-for-repairing-services/

It's perfect time to make a few plans for the longer term and it is time to be happy. I've read this post and if I may I want to suggest you some fascinating things or suggestions. Perhaps you could write next articles referring to this article. I want to read even more issues approximately it!|

https://storium.com/user/asifkhan98

Excellent article. I certainly love this website. Stick with it!

http://library.proxy.mbl.edu/login?url=https://www.dominickj70p9.thekatyblog.com/5746497/sprinter-repair-costa-mesa-for-dummies/

/&id=610

https://historyhub.history.gov/external-link.jspa?url=https://best-wireless-charger38260.like-blogs.com/7579052/5-simple-statements-about-rv-repair-explained/

Howdy! Do you use Twitter? I'd like to follow youif that would be ok. I'm undoubtedly enjoying your blog and look forward to new updates.

http://manja.tunasukm.edu.my/profile/layla-mae-nichols/

attlneal 89fccdb993 https://www.guilded.gg/olyrdilas-Bearcats/overview/news/7lxYmjV6

chabern 89fccdb993 https://www.guilded.gg/trunteltabos-Parade/overview/news/GRmE844R

talver 89fccdb993 https://www.guilded.gg/neonalakbulgs-Mountaineers/overview/news/4lGgOVrl

dagnter 89fccdb993 https://www.guilded.gg/backchildworkcons-Flyers/overview/news/Gl580KDR

tamoxifen is nolvadex legal – tamoxifen estrogen

https://codexinh.com/user/AaliyahEaton

fantastic post, very informative. I'm wondering why the other experts of this sector don't notice this.You must proceed your writing. I'm confident, you've a huge readers' base already!

https://unsplash.com/@emilyhuber

falprym 89fccdb993 https://www.guilded.gg/whacwaibatthops-Dodgers/overview/news/9RVwn8Jl

inocwhe f23d57f842 https://www.guilded.gg/tdotiningas-Grizzlies/overview/news/r6BbnQD6

salmari f23d57f842 https://www.guilded.gg/browmuconmes-Sharks/overview/news/Ayk5gPol

Pretty! This has been an extremely wonderful article. Many thanks for providing this information.

https://lovebookmark.date/story.php?title=traslados-taxi-oviedo#discuss

redconn f23d57f842 https://www.guilded.gg/breafepspadpys-League/overview/news/dlv1zNnR

unitkaf f23d57f842 https://www.guilded.gg/ungahercents-Raiders/overview/news/4yANr4ER

ereeragh f23d57f842 https://www.guilded.gg/cowellibes-Pack/overview/news/Gl52g9D6

olichai f23d57f842 https://www.guilded.gg/exnipohys-Legion/overview/news/A6jezN7l

benegana f23d57f842 https://www.guilded.gg/phyzartevans-Clippers/overview/news/Plqw57Xy

Thanks again for the blog post.Really thank you! Great.

https://www.youtube.com/watch?v=PvvbtYq7928

encnava f23d57f842 https://www.guilded.gg/reikludexlys-Hornets/overview/news/gy8A2akR

Way cool! Some extremely valid points! I appreciate you writing this article and the rest of the website is also really good.|

https://marketplace.eugdpr.gr/members/sivertsenmathews07/activity/793646/

betsweel f23d57f842 https://www.guilded.gg/lackbetveforps-Mustangs/overview/news/gy8GmKa6

This website was... how do you say it? Relevant!! Finally I've found something which helped me. Kudos!

http://prf.hn/click/camref:1101lwHz/destination:http:/ocrv.world/mechanic-truck-collision-repair-shop-near-me

ysayele f23d57f842 https://www.guilded.gg/lingwissutes-Parade/overview/news/2lMMKGBl

philyul f23d57f842 https://www.guilded.gg/tiblaedrivres-Flyers/overview/news/NyEEqE0y

joadarn f23d57f842 https://www.guilded.gg/sbotadwinas-Crusaders/overview/news/jyPA91OR

Hi, yeah this article is in fact fastidious and I have learned lot of things from it regarding blogging. thanks.|

https://telegra.ph/Endless-Cookie-Recipe-Variations-12-29

I read this article fully about the comparison of most recent and earlier technologies, it's amazing article.|

http://rateyourmix.com/members/cervantes90cervantes/activity/242429/

caslati f23d57f842 https://www.guilded.gg/linktubebals-Crusaders/overview/news/4lGgLnbl

jacverd f23d57f842 https://www.guilded.gg/trichintamros-Creed/overview/news/4lGgdOwl

Where do you come up with this? Just saying you are very imaginative. You should ask your readers for new topics.Social media Accounts/followers/views/comments/likes for all platforms-

https://bigdigital.com.np/members/rockfemale53/activity/610414/

Hey would you mind stating which blog platform you're using? I'm planning to start my own blog in the near future but I'm having a hard time deciding between BlogEngine/Wordpress/B2evolution and Drupal. The reason I ask is because your design seems different then most blogs and I'm looking for something unique. P.S Apologies for getting off-topic but I had to ask!|

https://marketplace.eugdpr.gr/members/nevillepruitt26/activity/750106/

floepanc f23d57f842 https://www.guilded.gg/menmomatars-Cubs/overview/news/A6jvbVL6

kianraf f23d57f842 https://www.guilded.gg/tecawursos-Wizards/overview/news/4lGgOEwl

ermnest f23d57f842 https://www.guilded.gg/nartportonals-Raiders/overview/news/7R0NXrL6

hoakles f23d57f842 https://www.guilded.gg/contwinrifas-Monarchs/overview/news/7lxY2Vz6

This info is invaluable. When can I find out more?

https://devanew.website/members/nestpeen56/activity/86790/

haldchas f23d57f842 https://www.guilded.gg/xerecnepas-Battalion/overview/news/glbXawNy

My developer is trying to persuade me to move to .net from PHP. I have always disliked the idea because of the costs. But he's tryiong none the less. I've been using Movable-type on a variety of websites for about a year and am concerned about switching to another platform. I have heard fantastic things about blogengine.net. Is there a way I can transfer all my wordpress content into it? Any help would be greatly appreciated!|

https://mttcoin.com/forums/users/mcclain66friedman/

leytkaar 6be7b61eaf https://trello.com/c/BVzB6iXJ/36-modern-physics-for-engineers-by-s-p-taneja-hasdea

xolarev 6be7b61eaf https://trello.com/c/6UaHFYSD/64-thecave-reloaded-pc

phiren 6be7b61eaf https://trello.com/c/CipRF9zn/55-worshipers-of-god-vuma-mp3-download-alatamy

Hey there! I'm at work surfing around your blog from my new apple iphone! Just wanted to say I love reading through your blog and look forward to all your posts! Keep up the great work!

http://y8space.com/members-2/eaglehoe0/activity/1822943/

lavoka 6be7b61eaf https://trello.com/c/Ggy07vhp/88-world-conqueror-4-1236-full-apk-for-android-licensed-lavvaug

My partner and I stumbled over here from a different web page and thought I should check things out. I like what I see so i am just following you. Look forward to exploring your web page again.|

http://www.globalafricanbusinessawards.com/members/wise71russo/activity/803772/

Hello there! I could have sworn I've been to this blog before but after looking at a few of the posts I realized it's new to me. Regardless, I'm certainly happy I stumbled upon it and I'll be bookmarking it and checking back often!

https://squareblogs.net/storyrotate5/information-its-important-to-be-informed-about-wireless-home-network

chevfrit 9c0aa8936d https://fast-chamber-27217.herokuapp.com/jane-do-na-paas-aao-na-mp3-song-free-download.pdf

benwill 9c0aa8936d https://morning-wildwood-15200.herokuapp.com/OMSI-2-Addon-Downloadpack-Vol-1--KIFahrzeuge.pdf

Good blog you have here.. It's hard to find excellent writing like yours these days. I seriously appreciate individuals like you! Take care!!

http://expresschallenges.com/2022/03/27/details-it-is-important-to-be-aware-of-oven-repairs/

gratfen cbbc620305 https://worthtutuarics2.artstation.com/projects/ZeDGnX

fatyenjo cbbc620305 https://marketplace.visualstudio.com/items?itemName=sekkkator.INSTALL-Il-Marchese-Del-Grillo-Dvdrip-57

An interesting discussion will probably be worth comment. I think that you can write more about this topic, it might not certainly be a taboo subject but usually individuals are inadequate to speak on such topics. To a higher. Cheers

https://swdao.org/

oleshald cbbc620305 https://marketplace.visualstudio.com/items?itemName=grinchj.Solid-Edge-2D-Free-Download-gisequa

weialst cbbc620305 https://marketplace.visualstudio.com/items?itemName=Suspects.PORTABLE-Busta-Rhymes-Total-Devastation-The-Best-Of-Busta-R

Wow, great article post.Really thank you! Much obliged.

https://www.zillow.com/lender-profile/KelvinKaemingkuser917720/

Hello, I check your new stuff daily. Your humoristic style is awesome, keep up the good work!

https://squareblogs.net/movemeter14/insulated-food-delivery-bags-the-key-reasons-why-they-are-a-good-decision

However, if you like to mod do enjoy it and we can show

https://www.reformasenzaragoza.org

Just a smiling visitor here to share the love (:, btw great pattern. "Make the most of your regrets... . To regret deeply is to live afresh." by Henry David Thoreau.

https://www.empresareformaszaragoza.net

Aw, this was a very nice post. Finding the time and actual effort to make a really good articleÖ but what can I sayÖ I put things off a whole lot and never manage to get nearly anything done.

https://www.swdao.org/products/swd-token

Attractive section of content. I just stumbled upon your web site and in accession capital to assert that I acquire in fact enjoyed account your blog posts. Any way I will be subscribing to your feeds and even I achievement you access consistently fast.|

https://adi.com.ng/members/langballemcneil32/activity/356493/

Hi there! This post could not be written any better! Reading through this article reminds me of my previous roommate! He continually kept preaching about this. I'll send this post to him. Fairly certain he'll have a very good read. Many thanks for sharing!

https://fhwa.dot.gov/reauthorization/reauexit.cfm?link=http://qrandbarcodereader68305.tkzblog.com/7015241/indicators-on-rv-body-repair-near-me-you-should-know/

It's great that you are getting ideas from this paragraph as well as from our dialogue made here.|

https://mack51rossi.bravejournal.net/post/2021/12/21/Dos-And-Don-ts-Of-Custom-Symbol